Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id – Ponsel Android menjadi target paling sering dan banyak bagi penjahat siber untuk menyebarkan perangkat lunak jahat (malware). Ini lantaran penggunanya terbanyak di jagat raya ini.

Namun, upaya penjahat siber menginfeksi ponsel korban juga tak semudah yang diperkirakan. Karena toko resmi, seperti Google Play Store, selalu membentengi diri dari aplikasi-aplikasi yang menyaru “baik-baik saja”.

Taktik yang biasa dipakai penjahat siber untuk mengarahkan pengguna Android menginstal aplikasi jahat adalah sideload. Android sejauh ini masih memudahkan pengguna mengunduh aplikasi dari sumber tidak resmi—inilah yang menjadi kelemahan Android ketimbang sistem operasi milik Apple, iOS.

Di situlah, peretas menyusup. Mereka tampaknya telah memperkirakan bahwa tak banyak pengguna internet akan sadar bahwa aplikasi itu benar-benar asli dan aman, tentunya.

Baru-baru ini, peneliti perusahaan keamanan siber asal Rumania, Bitdefender, mengeluarkan laporan terkait dengan aplikasi-aplikasi jahat yang menyaru sebagai aplikasi Android populer—makanya disebut sebagai trojan.

Peneliti menamai malware yang ditanam di aplikasi palsu itu sebagai “TeaBot” (Anatsa) dan “FluBot”.

TeaBot

Dikutip dari blog perusahaan, diakses Rabu (2 Juni 2021), TeaBot memiliki kemampuan melakukan serangan overlay melalui Layanan Aksesibilias Android, mencegat SMS, melakukan aktivitas keylogging, mencuri kode Google Authentication, dan mengambil kendali penuh perangkat dari jarak jauh.

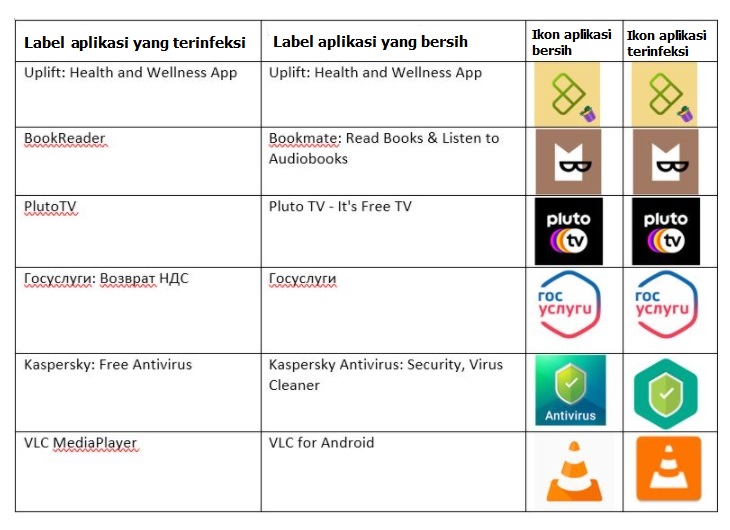

TeaBot berdiam diri di aplikasi palsu, seperti pemutar audiobook, pemutar media sumber terbuka, aplikasi antivirus, dan lain-lain. Seperti gambar berikut ini.

Menurut Bitdefender, TeaBot terdeteksi sejak Desember 2020. Disebarkan mula-mula lewat aplikasi pemblokir iklan (ad blocker) palsu. “Ini hanya satu metode distribusi baru,” tulis Bitdefender.

“Kami dapat mengidentifikasi dua vektor infeksi baru, yaitu aplikasi dengan nama paket 'com.intensive.sound' dan 'com.anaconda.brave', yang mengunduh TeaBot. Ini adalah aplikasi penetes malware yang dikenal meniru aplikasi yang sah (seperti ad blocker dalam kasus ini),” Bitdefender menambahkan.

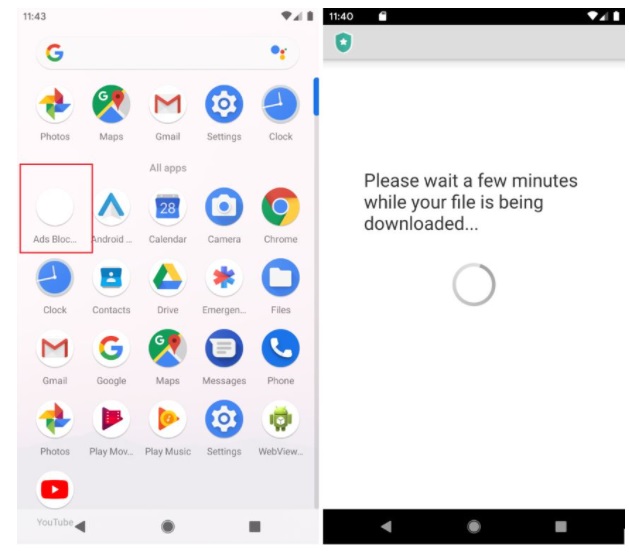

Sebetulnya, kata perusahaan, aplikasi pemblokir iklan itu palsu dan tak berfungsi sama sekali. Aplikasi ini hanya meminta izin “untuk menampilkan diri di atas aplikasi lain, menampilkan notifikasi, dan menginstal aplikasi di luar Google Play. Setelah itu, menyembunyikan ikon aplikasinya,” tutur Bitdefender.

Menyembunyikan ikon aplikasi.

Pesan pop-up yang membertahukan ponsel mengalami eror karena malware.

Dalam perjalanannya, aplikasi pemblokir iklan itu akan menampilkan iklan di luar konteks, selanjutnya mulai mengunduh dan menginstal TeaBot.

Pengguna yang menjadi target biasanya akan ditampilkan jendela pesan seolah-olah ponsel Android mengalami kerusakan dan diarahkan untuk solusi perbaikannya. “Ini bukan sebuah kejutan, ini praktik cukup umum di industri malware bawah tanah,” tutur Bitdefender.

APK jahat tersebut memiliki file seperti di bawah ini:

Keduanya terdeteksi oleh alat antivirus Bitdefender Mobile Security sebagai “Android.Trojan.HiddenApp.AID”. Ternyata, MediaPlayer.apk tersebut mencoba meniru salah satu pemutar multimedia paling terkenal di Google Play Store, bernama VLC. Peneliti keamanan dari Cleafy adalah yang pertama mengidentifikasi malware yang meniru aplikasi VLC ini.

Tiga negara terbesar sebagai target distribusi TeaBot, yaitu Spanyol, Italia, dan Belanda.

FluBot

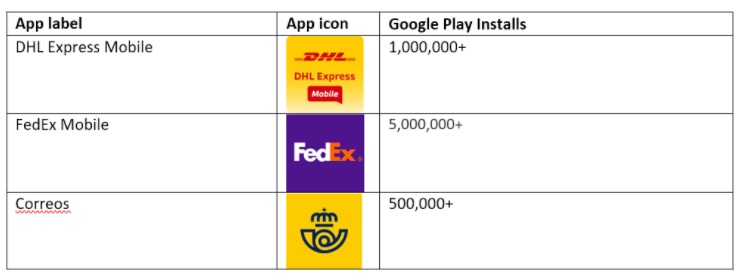

Sementara, satu trojan lagi yang ditemukan bernama “FluBot” atau dikenal sebagai “Cabassous”. Trojan ini menyebar secara internsional di Jerman, Spanyol, Italia, dan Inggris.

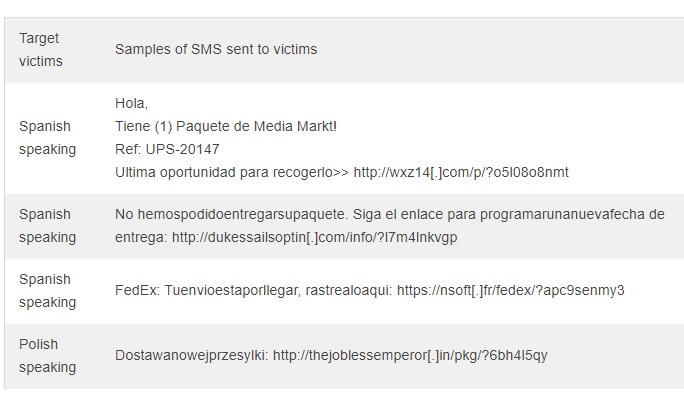

“Tidak seperti Teabot, yang terkadang dijatuhkan oleh aplikasi yang menyamar sebagai pemblokir iklan, operator FluBot memiliki serangan langsung dengan menggunakan SMS spam sebagai sarana distribusi,” tulis Bitdefender.

Meskipun fungsi jahatnya tidak serumit TeaBot (yang melalui pencatatan aksesibilitas memungkinkan peretasmemantau perangkat secara real-time), FluBot juga memiliki kemampuan tak jauh beda, antara lain mencuri informasi kredensial perbankan, kontak, SMS dan jenis data pribadi lainnya dari perangkat yang terinfeksi. Juga, memiliki gudang perintah lain yang tersedia, termasuk kemampuan untuk mengirim SMS dengan konten yang disediakan oleh server peretas.

Model SMS spam yang dikirimkan untuk menyebarkan FluBot.

Aplikasi Android populer yang dijadikan penyamaran untuk menyebarkan FluBot.

“FluBot menggunakan perintah server itu untuk menyebar, melalui SMS spam dan perilakunya seperti worm (mampu menyebar dengan sendirinya),” tulis Bitdefender.

“Kami telah mengamati lebih dari 100 domain berbeda yang digunakan dalam distribusi untuk menghosting file APK palsu. Domain ini milik situs web yang diretas/dibajak, tempat pelaku ancaman menyuntikkan malware mereka untuk menyebar lebih jauh.”

“Dalam banyak kasus, situs-situs web dan domain sah yang berhasil diserang oleh penjahat melalui kerentanan yang ada, memungkinkan mereka untuk menyuntikkan tautan unduhan untuk malware,” ujar perusahaan.

Beberapa dari situs web dan domain tesebut sekarang dalam kondisi offline, sebagian lagi telah memperbaiki kerentanan dan menghapus malware.[]

Share: