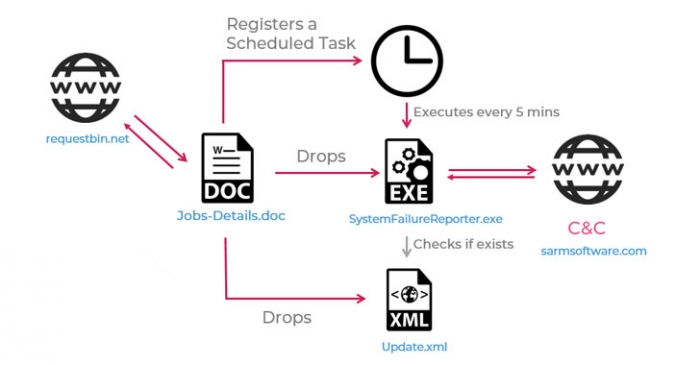

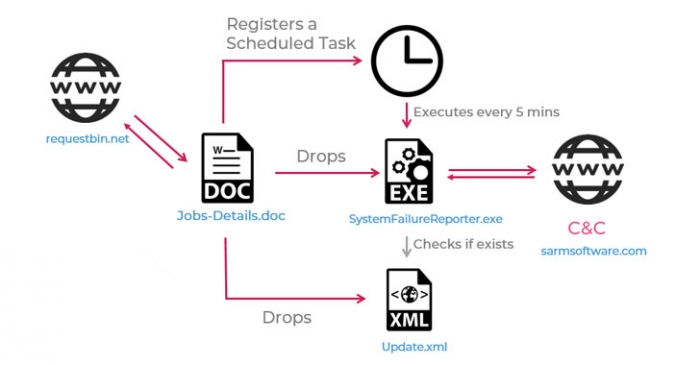

Alur serangan APT Iran berdasarkan temuan Check Point

Alur serangan APT Iran berdasarkan temuan Check Point

Cyberthreat.id – Kelompok peretas yang didukung negara (APT) asal Iran, meluncurkan kampanye spionase baru yang menargetkan Libanon dengan menggunakan malware baru.

Dikutip dari The Hacker News pada Jumat 9 April 2021, malware itu merupakan backdoor yang mampu mengekstrak informasi sensitif dari sistem yang disusupi.

Para peneliti dari firma keamanan siber Check Point mengaitkan serangan siber tersebut dengan APT34 (alias OilRig) karena adanya kesamaan teknik yang digunakan dengan serangan sebelumnya, dan dilihat dari pola viktimologi.

APT34 merupakan salah satu kelompok peretasan yang dikenal karena operasinya terkait erat dengan kepentingan strategis Iran, terutama mengenai industri keuangan, pemerintah, energi, kimia, dan telekomunikasi di Timur Tengah.

Kelompok peretas ini, biasanya menargetkan individu melalui penggunaan dokumen penawaran kerja palsu yang dikirim langsung oleh para korban melalui pesan LinkedIn. Begitu pula dengan kampanye serangan yang baru–baru ini terjadi, meskipun masih belum diketahui metode pengiriman pesan yang digunakan.

Backdoor SideTwist

Berdasarkan dokumen Word yang dianalisis oleh Check Point, dan sudah pernah diunggah ke VirusTotal dari Lebanon pada 10 Januari, dokumen ini mengklaim menawarkan informasi tentang posisi yang berbeda di perusahaan konsultan berbasis di AS bernama Ntiva IT. Padahal dokumen itu hanya digunakan untuk memicu rantai infeksi setelah mengaktifkan makro jahat yang disisipkan, untuk mengaktifkan semacam pintu belakang (backdoor) yang disebut "SideTwist”.

Tak hanya sekedar mengumpulkan informasi dasar tentang mesin korban saja, SideTwist juga mampu membuat koneksi dengan server jarak jauh untuk menunggu perintah tambahan yang memungkinkannya mengunduh file dari server, mengunggah file sewenang-wenang, dan menjalankan perintah shell, yang hasilnya diposting kembali ke server.

Check Point mencatat bahwa penggunaan backdoor baru merupakan upaya berkelanjutan kelompok tersebut untuk merombak dan memperbarui persenjataan muatan mereka setelah kebocoran alat peretasan tahun 2019, yang juga merusak beberapa petugas Kementerian Intelijen Iran yang terlibat dengan operasi APT34.

"APT34 yang didukung Iran tidak menunjukkan tanda-tanda melambat, lebih jauh mendorong agenda politiknya di Timur Tengah, dengan fokus berkelanjutan di Lebanon - menggunakan operasi siber ofensif. Sambil mempertahankan modus operandinya dan menggunakan kembali teknik lama, grup terus membuat alat baru dan diperbarui untuk meminimalkan kemungkinan deteksi alat mereka oleh vendor keamanan,” kata peneliti. []

Editor: Yuswardi A. Suud

Share: