Logo BSSN | Foto: BSSN

Logo BSSN | Foto: BSSN

Cyberthreat.id – Badan Siber dan Sandi Negara (BSSN) melalui 71 titik honeypot-nya mendeteksi adanya serangan SSH (secure shell attack) sepanjang 2020 di Indonesia. Sebenarnya apa sih itu SSH Attack?

Menurut Ketua Indonesia Honeynet Project Dr Charles Lim, SSH attack merupakan serangan yang menyerang pada layanan yang digunakan administrator, bukan layanan umum biasa.

SSH attack sudah lama populer di kalangan peretas lantaran SSH layaknya pintu gerbang ke semua layanan. "Karena kan semua orang mau ngapa-ngapain lewat SSH dulu karena aman," ujarnya kepada Cyberthreat.id, Selasa (30 Maret 2021).

Jika penyerang berhasil masuk ke SSH, kata Charles, mereka dapat melakukan apa pun terhadap sistem yang disusupi. Mereka bisa menyiapkan perangkat yang terinfeksi untuk dimanfaatkan sendiri atau justru ditawarkan kepada peretas lain.

Sumber: BSSN

Charles menjelaskan, SSH merupakan sebuah layanan populer yang memungkinkan administrator melakukan remote login atau akses dari jarak jauh, baik untuk melakukan pengaturan sistem, mengirim file, mengakses dari jarak jauh komputer lainnya dan banyak lagi.

Sebelum ada SSH, ada File Transfer Protocol (FTP) atau Telnet, yang dulu digunakan untuk login ke sebuah layanan. Namun, kata Charles, layanan tersebut tidak aman dan tidak terenkripsi, di mana "user ID” dan “password” mudah dibaca.

Sepengetahuan Charles, Telnet kini lebih jarang digunakan, kebanyakan hanya dipakai di kalangan internal saja. Telnet pun tergantikan dengan SSH karena dianggap lebih aman dan terenkripsi.

"Sebelum kita login itu sudah dibuatkan semacam enkripsi sama aplikasi SSH dulu. Jadi, nanti waktu kita login, user ID dan password juga terenkripsi, tidak akan terlihat," katanya.

Sisi kerentanan

Meski begitu, kata Charles, SSH memiliki kerentanan yang memungkinkan peretas dengan gampangnya masuk ke layanan. Ini lantaran otentikasi pengguna hanya memerlukan username dan password. Apalagi, menurut Charles, kata sandi bisa diserang dengan teknik brute force—peretas menebak acak dengan bantuan kamus kata sandi.

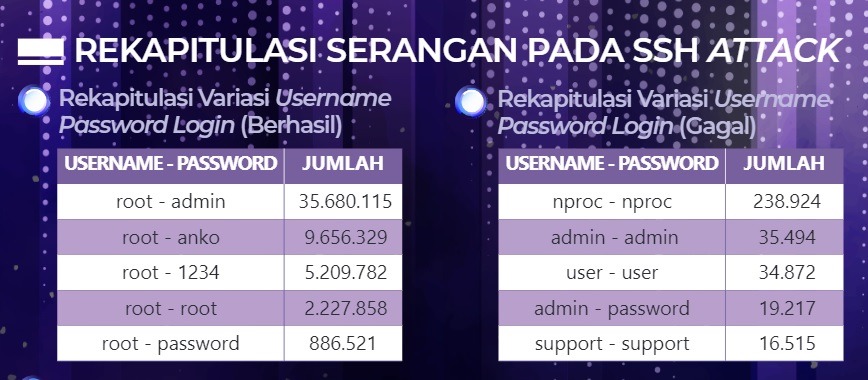

Dalam laporan Honeynet 2020 BSSN, dijabarkan mengenai rekapitulasi SSH attack, di mana ada variasi username dan password yang berhasil atau gagal.

Charles menjelaskan bahwa daftar username dan password itulah yang merupakan bagian dari brute force yang dilakukan penyerang ke honeypot atau sistem jebakan yang diposisikan pada port default layanan SSH, yakni port 22.

Peretas selalu mencoba menyerang ke port 22, default posisi SSH. Karena itu, menurut Charles, SSH ini sebaiknya ditaruh di port lain untuk menghindari serangan SSH.

Solusi

Ada sejumlah langkah yang menurut Charles untuk mencegah serangan SSH, antara lain:

Charles menyarankan agar SSH tidak diposisikan pada port 22, pindahkan ke port yang lain.

Untuk di port 22, Charles menyarankan bisa ditaruh layanan lain atau semacam jebakan (titik honeypot). Dengan begitu, ketika peretas mencoba menyerang, target yang terkena ialah sistem jebakan, bukan layanan SSH yang sah, kata Charles.

"Makanya, kami bikin SSH honeypot, sengaja ditaruh di port 22. Jadi seakan-akan si attacker itu serangnya ke port 22 karena kan SSH itu ditaruhnya di port 22," kata Charles.

Charles menjelaskan, di sisi administrator biasanya memang tidak memiliki sistem verifikasi dua langkah (2FA), sehingga SSH ini memang hanya membutuhkan otentikasi seperti username dan password untuk otentikasi masuk.

Menurut dia, kunci dari solusi tersebut ialah username dan password dibuat sekuat mungkin. "Jangan sampai menggunakan kata sandi yang pendek-pendek, minimal panjang password lebih dari 12 karakter dengan campuran huruf, angka, dan karakter spesial" ujarnya.

Charles menyarankan agar menerapkan pembatasan akses. Misal, administrator memakai IP tertentu untuk login. Hanya, jika perangkat yang IP-nya masuk daftar putih terinfeksi oleh penyerang, kemungkinan mereka dapat memakai perangakt tersebut dan menghapus daftar putih itu dari SSH. "Jadi, harus hati-hati juga," tuturnya.[]

Redaktur: Andi Nugroho

Share: