Ilustrasi | Foto: kaspersky.com

Ilustrasi | Foto: kaspersky.com

Cyberthreat.id – September 2020, Google menghapus 17 aplikasi dari Google Play Store setelah perusahaan keamanan siber asal AS, Zscaler menemukan aplikasi-aplikasi itu malware “Joker”. (Baca: Lagi, Google Hapus 17 Aplikasi Android Bermuatan Malware Joker, Bisa Baca OTP via SMS dan Pembayaran WAP)

Joker dinilai memiliki kemampuan yang sangat berbahaya karena dapat membaca isi pesan, mengambil daftar kontak dan mengumpulkan informasi perangkat. Bahkan, malware ini diam-diam bisa mendaftarkan korban ke layanan protokol aplikasi nirkabel (Wireless Aplication Protocol/WAP) berbayar tanpa persetujuan pemilik perangkat.

Sebelum menghapus 17 aplikasi jahat itu, Google juga melenyapkan enam aplikasi yang disusupi Joker, hasil temuan dari perusahaan keamanan siber Pradeo pada awal September.

Pada Juli 2020, perusahaan keamanan siber Anquanke juga lebih dulu mendeteksi Joker menyusup ke Google Play Store—diketahui telah aktif sejak Maret dan terindikasi telah menginfeksi jutaan perangkat seluler.

Pada September 2019, Google menghapus 24 aplikasi jahat yang diunduh lebih dari 472.000 pengguna Android—semuanya terinfeksi Joker.

Siapa itu Joker?

Joker pertama kali ditemukan oleh peneliti perusahaan keamaan siber CSIS Security Group, Aleksejs Kuprins.

Menurut Kuprins, Joker bersembunyi di balik puluhan aplikasi Android di Google Play Store dan disebarkan oleh operatornya dengan tujuan untuk mengambil uang dari korbannya melalui berlangganan layanan premium secara diam-diam.

Secara khusus, Joker memiliki cara kerja sebagai komponen latar belakang aplikasi ini, lalu diam-diam mengklik iklan dalam aplikasi dan melakukan hal yang sama untuk proses pendaftaran ketika berada di situs web. Kemudian, Joker mengakses pesan SMS korban, menyalin kode otorisasi yang telah mereka kirim untuk memverifikasi pembayaran berlangganan.

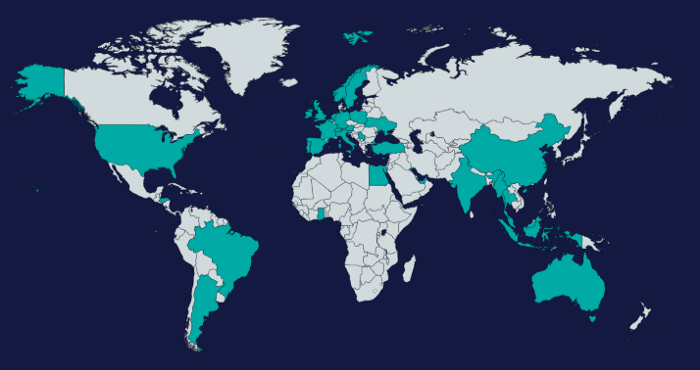

“Joker menargetkan pengguna di 37 negara, termasuk AS, Inggris, dan Australia serta negara Uni Eropa dan Asia lainnya, meskipun beberapa aplikasi tidak memiliki batasan wilayah,” ujar Kuprins.

Negara-negara yang diserang oleh malware Joker | Sumber: Aleksejs Kuprins.

Bagaimana malware ini bekerja?

Joker berinteraksi dengan situs web iklan, mencuri pesan SMS korban, daftar kontak, dan perangkat info.

Interaksi otomatis dengan situs web periklanan mencakup simulasi klik dan memasukkan kode otorisasi untuk langganan layanan premium. Misalnya, di Denmark, Joker dapat mendaftarkan korban secara diam-diam untuk mendapatkan layanan 50 DKK per minggu (sekitar Rp 114.000).

Strategi ini bekerja dengan mengotomatiskan interaksi yang diperlukan dengan halaman web penawaran premium, memasukkan kode penawaran operator, kemudian menunggu pesan SMS dengan kode konfirmasi dan mengekstraknya menggunakan ekspresi reguler. Terakhir, Joker mengirimkan kode yang diekstrak ke halaman web penawaran untuk mengotorisasi langganan premium.

Menurut Kuprins, Joker hanya menyerang negara yang ditargetkan saja, dengan sebagian besar aplikasi yang terinfeksi berisi daftar Kode Negara Seluler (MCC) dan korban harus menggunakan kartu SIM dari salah satu negara ini untuk menerima muatan tahap kedua.

Sebagian besar aplikasi yang terinfeksi Joker memiliki pemeriksaan tambahan, yang akan memastikan bahwa payload tidak akan dijalankan saat berjalan di AS atau Kanada. Namun, beberapa aplikasi mengizinkan negara mana pun untuk bergabung.

“Panel UI Command & Control (C&C) dan beberapa komentar kode bot ditulis dalam bahasa China, yang dapat menjadi petunjuk dalam hal atribusi geografis,” kata dia.

Tak hanya memuat file DEX tahap kedua, malware juga menerima kode dan perintah dinamis melalui HTTP dan menjalankan kode tersebut melalui callback “JavaScript-to-Java”. Pendekatan semacam itu memberikan lapisan perlindungan ekstra terhadap analisis statis.

Di sebagian besar aplikasi, pengembang telah memasukkan komponen inisialisasi Joker ke dalam satu atau beberapa kerangka periklanan. Paket kecil kode berbahaya biasanya terdiri dari:

Kuprins menilai kit malware ini kecil dan senyap. Joker menggunakan kode Java sesedikit mungkin dan menghasilkan jejak seminim pula.

“Ini dirancang dengan mode penjadwal pekerjaan, artinya secara berkala meminta perintah baru dari server C&C. Saat ditemukan, ia akan mengeksekusinya dalam urutan yang ketat dan kemudian melaporkan hasilnya, bergantung pada jenis tugas yang diberikan,” ujar Kuprins.

Ketika Joker menerima pesan, ia melanjutkan dengan membuka URL penawaran, memasukkan perintah JavaScript satu per satu dan menunggu SMS otorisasi (jika ada).

Saat pesan SMS tiba, malware mengekstrak kode otorisasi yang diperlukan menggunakan ekspresi reguler khusus kasus. Di lain waktu, itu hanya mengirim pesan SMS ke nomor premium, dengan kode tertentu dari halaman penawaran.

“Joker tahu kapan harus mengirim pesan SMS premium ketika membuka halaman penawaran premium dan menemukan atribut dengan nilai yang dimulai dengan ‘SMS’,” tutur Kuprins.

Kuprins mengatakan, setiap kali malware mengekstrak kode dari pesan SMS,malware juga melaporkannya ke C&C setelah pekerjaan selesai. Secara hipotesis, operator botnet dapat membuat pekerjaan, yang akan mengakibatkan semua pesan SMS yang masuk dicuri.

Joker juga mencuri daftar kontak buku telepon, di mana komponen inti mengumpulkan semua nomor dalam daftar kontak dan mengirimkannya ke C&C dalam bentuk terenkripsi.

Hingga saat ini sudah lebih dari 47 aplikasi yang di hapus Google karena terinfeksi malware Joker. Untuk menghindari terinfeksi malware Joker, pengguna Android disarankan untuk memperhatikan daftar izin di aplikasi yang diinstal di perangkat Android.

Tentunya, aplikasi ini biasanya tidak memiliki deskripsi yang jelas tentang mengapa aplikasi tertentu memerlukan izin tertentu.

Jika perangkat sudah telanjur terinfeksi Joker, segera hapus aplikasi yang terinfeksi dan batalkan langganan layanan premium yang sudah didaftarkan oleh Joker melalui laman resmi Google Play Store.[]

Disarikan dari: Blog pribadi Aleksejs Kuprins | TechRadar | Redaktur: Andi Nugroho

Share: