Ilustrasi | Foto: freepik/forbes

Ilustrasi | Foto: freepik/forbes

Cyberthreat.id – Perusahaan keamanan siber, Emsisoft, mengungkapkan aktor di balik serangan terhadap CD Projekt, pengembang game Cyberpunk 2077, adalah peretas ransomware HelloKity.

Geng tersebut pada tahun lalu juga yang bertanggung jawab dalam serangan terhadap perusahaan listrik Brasil, CEMIG.

Dalam serangan ke CD Projekt, peretas mengenkripsi sejumlah perangkat, tapi cadangan basis data perusahaan diklaim dalam kondisi aman. Peretas juga meminta uang tebusan jika perusahaan ingin mendapatkan kunci enkripsinya (decyrptor) (Baca: Pengembang Game Cyberpunk 2077 Diserang Ransomware)

Menurut penelusuran BleepingComputer, diakses Rabu (10 Februari 2021), sampel ransomware HelloKity muncul pada November 2020, tapi tidak terlalu aktif sehingga tidak banyak informasi yang tersedia terkait mereka.

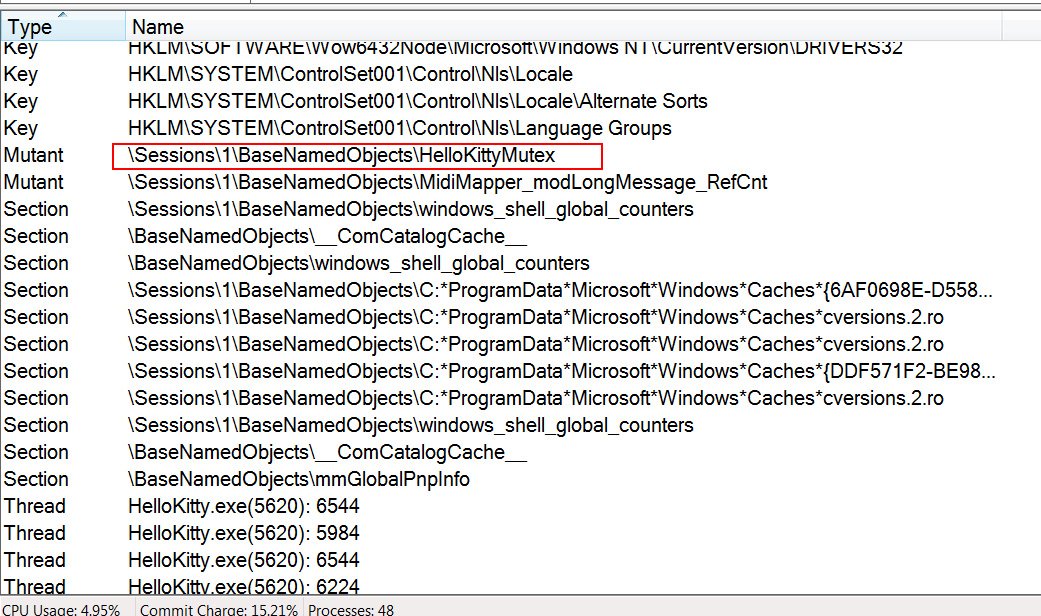

Nama ransomware ini baru ketahuan setelah program kunci (mutex) bernama 'HelloKittyMutex' dipakai saat perangkat lunak jahat itu diluncurkan. (Lihat di bawah ini)

Mutex ransomware ini berjalan di Process Explorer. | Foto: ZDNet

Skema serangannya, HellloKitty akan berulang kali menjalankan taskkill.exe untuk menghentikan proses yang terkait dengan software keamanan (antivirus atau antimalware), server email, server basis data, perangkat lunak cadangan, dan software akuntansi (misalnya QuickBooks).

Menurut peneliti Emsisoft Fabian Wosar, ransomware itu juga akan mencoba untuk mematikan layanan Windows terkait dengan perintah net stop. Bahkan, HelloKitty telah menargetkan lebih dari 1.400 proses dan layanan Windows.

Setelah berhasil mematikan berbagai proses dan layanan yang ditargetkan, HelloKitty akan mulai mengenkripsi file di komputer. Saat mengenkripsi file, itu akan menambahkan ekstensi .crypted ke nama file terenkripsi.

Jika ransomware menemukan file terkunci saat mengenkripsi, HelloKitty akan menggunakan Windows Restart Manager API untuk secara otomatis menghentikan proses atau layanan Windows yang membuat file tetap terbuka.

Karena setiap HelloKitty yang dapat dieksekusi disesuaikan dengan catatan tebusan khusus, nama catatan tebusan dapat berubah tergantung pada korban.

Untuk korban HelloKitty yang berhasil diidentifikasi, nama file tebusan yang biasa digunakan, yaitu “read_me_unlock.txt”'—juga merupakan nama yang sama yang digunakan dalam serangan ke CD Projekt.

Catatan tebusan ini disesuaikan korban untuk menyertakan jumlah data yang dicuri, data apa yang menjadi target, dan dalam banyak kasus, nama perusahaan.

Operator di balik serangan ini juga melampirkan URL Tro di dark web yang dapat dikunjungi korban untuk bernegosiasi dengan peretas. URL ini berbeda untuk setiap korban dan berisi antarmuka (API) obrolan sederhana untuk berbicara dengan peretas.[]

Redaktur: Andi Nugroho

Share: