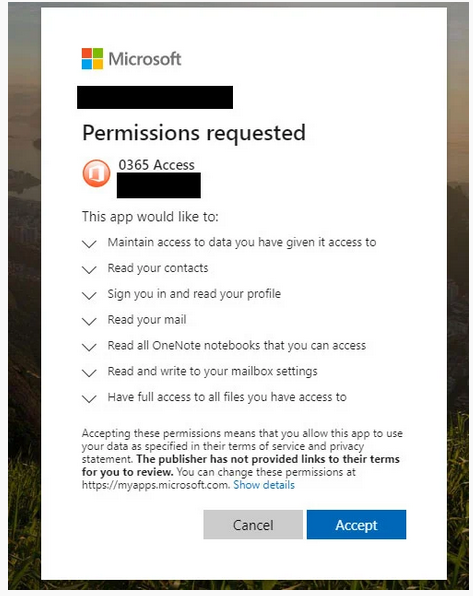

Ilustrasi pemberian akses kepada aplikasi pihak ketiga untuk mengakses akun Microsoft | Sumber: Microsoft

Ilustrasi pemberian akses kepada aplikasi pihak ketiga untuk mengakses akun Microsoft | Sumber: Microsoft

Cyberthreat.id – Saat hendak mendaftar di sebuah aplikasi, seringkali kita ditawarkan untuk mendaftar menggunakan akun Facebook, Google, Twitter, atau Microsoft. Aplikasi itu nantinya akan meminta persetujuan untuk mengakses data dasar pemilik akun seperti nama pengguna, foto profil, dan alamat email. Dengan begitu, pengguna aplikasi yang baru mendaftar, tidak perlu repot-repot mengisi formulir pendaftaran lagi.

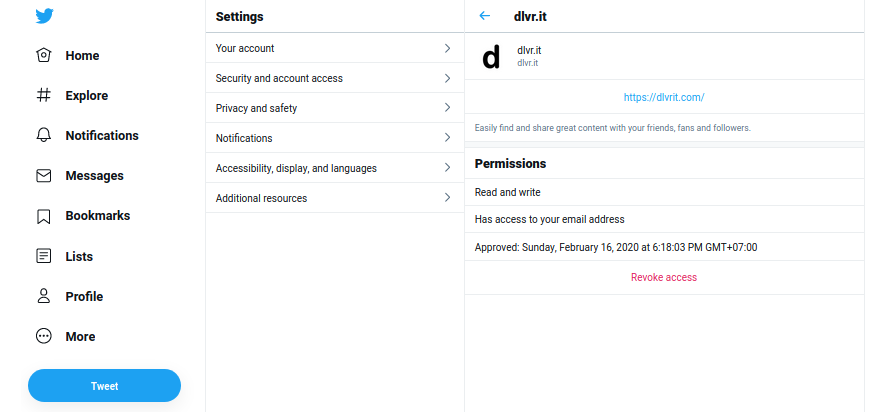

Beberapa aplikasi bahkan bisa mengunggah konten secara otomatis di akun yang terhubung. Sebagai contoh, aplikasi Dlvr.it bisa mengunggah konten di sebuah akun Twitter setelah disetujui pengguna. Ini bisa terjadi lantaran Dlvr.it menggunakan OAuth (Open Authentication) untuk berkomunikasi dengan sistem antarmuka (API) Twitter.

Contoh aplikasi Dlvr.it yang diberi akses untuk mengunggah konten otomatis di sebuah akun Twitter

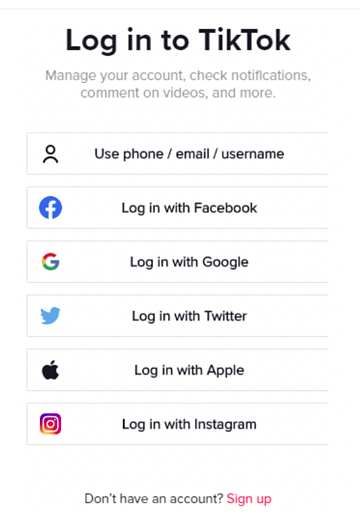

TikTok, bisa jadi contoh lain. Menggunakan OAuth, video pendek itu menyediakan alternatif login ke aplikasinya menggunakan data dasar pengguna dari Facebook, Google, Instagram, dan beberapa lainnya seperti terlihat di bawah ini.

Namun, tak sangka, ternyata fasilitas itu bisa digunakan hacker untuk mendapatkan akses ke sebuah akun. Itulah yang baru-baru ini terjadi pada pengguna akun Microsoft.

Dilansir dari Bleeping Computer, Senin (8 Februari 2021), Microsoft memperingatkan pengguna tentang peningkatan jumlah serangan menggunakan metode itu, yang disebut consent phising atau OAuth. Yang menjadi target serangan adalah meereka yang sedang bekerja di rumah karena pademi Covid-19.

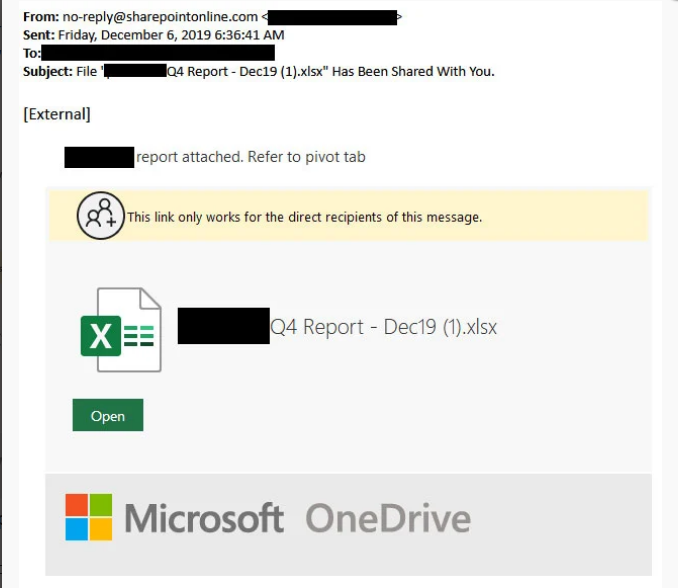

Menggunakan metode itu, penjahat siber mengelabui pengguna dengan mengirimkan link yang mengarahkannya ke halaman Microsoft 365 asli yang meminta izin agar pengguna memberikan akses kepada aplikasi lain untuk masuk ke konten Microsoft 365 mereka (email, kalender, daftar kontak, dokumen OneDrive, dll.

Disebutkan, serangan ini telah berlangsung antara September hingga Desember 2020, dengan menargetkan korban berulang kali.

Salah satu jenis serangan yang diungkap Microsoft, pelaku menargetkan pengguna berbahasa Spanyol. Caranya, pelaku meniru aplikasi layanan administrasi pajak Meksiko. Lalu, mengirimkan link ke target agar mengizinkan akses ke akun Microsoft 365 mereka. Serangan ini terdeteksi antara Oktober hingga Desember lalu.

Dalam kasus lain, pada kurun waktu yang sama, pelaku menargetkan tim investasi pada beberapa organisasi.

Menurut Microsoft Corporate Vice President for Customer Security & Trust Tom Burt,para penjahat siber di balik ancaman ini menyalahgunakan penyedia layanan cloud atau menggunakan domain yang sebelumnya telah disusupi untuk mengirimkan email phishing mereka. URL OAuth mengarahkan calon korban ke domain milik penjahat siber untuk menampilkan permintaan autentikasi atau persetujuan.

Setelah korban memberikan izin aplikasi berbahaya ke data akun mereka, penjahat siber akan mengakses akun target dan mengambil token. Dengan mendapatkan izin akses, memungkinkan penjahat siber untuk mengambil alih akun Microsoft target dan membuat panggilan API melalui aplikasi Office 365 OAuth berbahaya yang dikendalikan oleh penjahat siber.

Akun Office 365 yang disusupi ini akan memberikan penjahat siber akses ke email, file, kontak, serta informasi sensitif dan sumber daya yang disimpan di manajemen dokumen SharePoint perusahaan, sistem penyimpanan dan ruang penyimpanan cloud OneDrive for Business.

“Setelah korban mengklik link yang menipu, mereka akhirnya diminta untuk memberikan izin akses ke aplikasi web berbahaya (aplikasi web). Tanpa diketahui korban, aplikasi web berbahaya ini dikendalikan oleh penjahat, yang, dengan izin yang diperoleh secara curang, dapat mengakses akun Microsoft Office 365 korban,” ungkap Burt.

Berkaitan dengan serangan ini, Microsoft telah memperingatkan pengguna tentang peralihan phisher ke jenis taktik phishing baru seperti consent phishing pada Juli 2020, selain vektor phishing lain yang lebih konvensional seperti phishing email dan serangan pencurian kredensial.

Pada saat itu, beberapa kampanye phishing meluncurkan serangan consent phising terhadap pelanggan Microsoft yang mencoba mengendalikan akun mereka, mencuri data sensitif, dan kemudian menggunakannya untuk menipu organisasi dalam skema penipuan Business Email Compromise (BEC).

Microsoft mengambil tindakan hukum dan membongkar sebagian infrastruktur serangan dengan menghapus enam domain yang digunakan untuk menghosting aplikasi 365 OAuth berbahaya yang digunakan untuk membajak akun Office 365 pelanggan.

Perusahaan juga telah mengidentifikasi dan menonaktifkan aplikasi Office 365 OAuth yang berbahaya untuk memblokir pengguna agar tidak mengaksesnya dan mencegah akun mereka dibajak. Bahkan, mulai Oktober 2020, Microsoft mengumumkan bahwa perlindungan phishing izin Office 365 tersedia secara umum, termasuk kebijakan izin aplikasi dan verifikasi penerbit aplikasi yang menerapkan OAuth.

Pelanggan Microsoft juga dapat memeriksa apakah mereka memiliki aplikasi atau layanan izin pengguna yang terkait dengan akun mereka dengan masuk ke dasbor pengelola izin akun mereka. Untuk menghapus salah satu persetujuan yang terdaftar, mereka harus mengklik entri dan, pada halaman yang terbuka, klik tombol 'Hapus izin ini' untuk menghapusnya.

Selain itu, organisasi juga dapat mengambil tindakan untuk melindungi tenaga kerja jarak jauh mereka dari phishing OAuth dengan mewajibkan penggunaan aplikasi yang diverifikasi penerbit, mendidik karyawan tentang cara mengenali taktik phishing izin, dan hanya mengizinkan akses ke aplikasi OAuth yang dipercaya oleh organisasi atau disediakan oleh penerbit terverifikasi yang ditandai dengan centang biru pada nama aplikasi saat meminta akses masuk, seperti dijelaskan dala video di bawah ini.[]

Share: