Malware Pro-Ocean | The Hacker News

Malware Pro-Ocean | The Hacker News

Cyberthreat.id – Para penjahat siber tiada hentinya membangun kemampuan, mempertajam serangan, serta memperluas jangkauannya. Salah satu kelompok berbahaya bermotif finansial dengan serangan cryptojacking adalah Rocke yang berbasis di China. Merevisi malwarenya, mereka menargetkan infrastruktur cloud menggunakan kerentanan dalam teknologi server web.

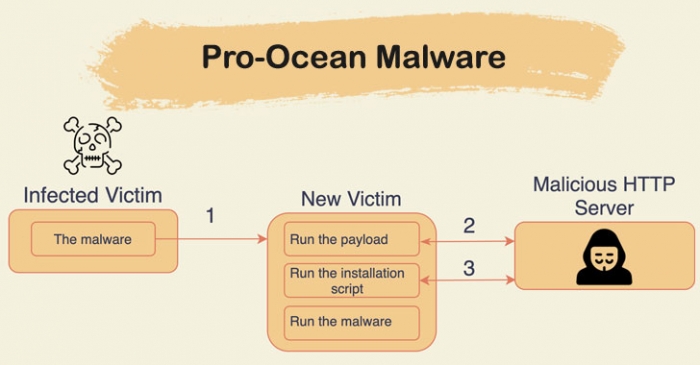

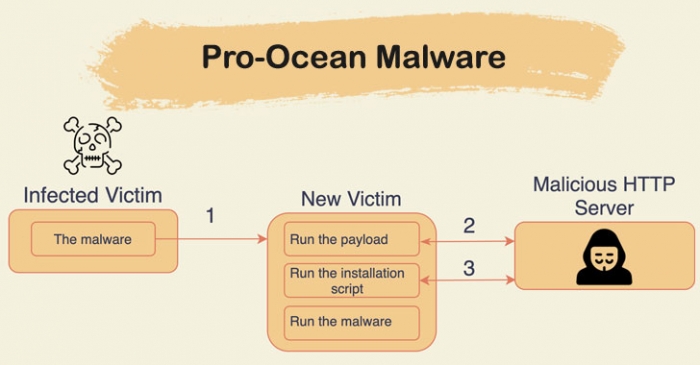

Penelitian terbaru yang dirilis The Hacker News pada Senin (1 Januari 2021), menyebutkan Rocke sekarang hadir dengan malware cryptojacking Pro-Ocean dengan kapabilitas rootkit dan worm yang lebih baik. “Mereka memiliki taktik baru untuk menghindari dari metode deteksi perusahaan keamanan siber,” kata peneliti Unit 42 dari Palo Alto Networks dalam sebuah tulisan pada Kamis pekan lalu.

Menurut analisis Palo Alto Networks, Pro-Ocean menggunakan kerentanan yang diketahui untuk menargetkan aplikasi cloud. “Kami menemukan Pro-Ocean menargetkan Apache ActiveMQ (CVE-2016-3088), Oracle WebLogic (CVE-2017-10271), dan Redis (instans tidak aman)."

Setelah terinstal, kata Palo Amto Networks, malware mematikan semua proses yang sangat banyak menggunakan CPU sehingga dapat menggunakan 100% CPU dan menambang Monero secara efisien. Monero adalah cryptocurrency yang masuk 10 besar dunia dengan total pasar Rp 47,12 triliun.

Pertama kali didokumentasikan oleh Cisco Talos pada tahun 2018, Rocke ditemukan mendistribusikan dan mengeksekusi malware penambangan kripto menggunakan toolkit yang bervariasi yang mencakup repositori Git dan muatan yang berbeda seperti skrip shell, JavaScript backdoors, serta file portabel yang dapat dieksekusi.

Varian sebelumnya, malware mengandalkan kemampuan menargetkan dan menghapus produk keamanan cloud yang dikembangkan oleh Tencent Cloud dan Alibaba Cloud dengan mengeksploitasi kekurangan di Apache Struts 2, Oracle WebLogic, dan Adobe ColdFusion. Kini Pro-Ocean telah memperluas cakupan vektor serangan dengan membidik server Apache ActiveMQ, Oracle WebLogic, dan Redis.

Selain fitur-fiturnya yang menyebar sendiri dan teknik penyembunyian lebih baik yang memungkinkannya tetap di bawah radar dan menyebar ke perangkat lunak yang belum ditambal di jaringan. Kemudian malware, setelah dipasang, mengatur dan mencopot agen pemantau untuk menghindari deteksi dan menghapus malware dan penambang lain dari sistem yang terinfeksi.

Mereka memanfaatkan fitur Linux asli yang disebut LD_PRELOAD untuk menutupi aktivitas jahatnya, pustaka bernama Libprocesshider untuk tetap tersembunyi, dan menggunakan skrip infeksi Python yang menggunakan IP publik untuk menginfeksi semua mesin dalam 16-bit subnetwork yang sama (misalnya, 10.0.XX).

Pro-Ocean juga melenyapkan saingannya dengan membunuh malware dan penambang lain, termasuk Luoxk, BillGates, XMRig, dan Hashfish, yang berjalan pada host yang disusupi. Selain itu, ia hadir dengan modul pengawas yang ditulis dalam Bash sehingga memastikan ketekunan dan menangani penghentian semua proses yang menggunakan lebih dari 30% CPU dengan tujuan menambang Monero secara efisien.

"Malware ini adalah contoh yang menunjukkan bahwa solusi keamanan berbasis agen penyedia cloud mungkin tidak cukup untuk mencegah malware mengelak yang ditargetkan pada infrastruktur cloud publik," kata peneliti Unit 42 Aviv Sasson. "Sampel ini memiliki kemampuan untuk menghapus beberapa agen penyedia cloud dan menghindari deteksi mereka.”[]

Share: