Ilustrasi | Foto: freepik.com

Ilustrasi | Foto: freepik.com

Cyberthreat.id – ClearSky, perusahaan keamanan siber asal Amerika Serikat, mendeteksi operasi serangan siber “Volatile Cedar”, kelompok peretas yang diduga berafiliasi dengan kelompok militer Hizbullah asal Lebanon.

Kelompok tersebut diduga telah menyerang 250 peladen (server) perusahaan telekomunikasi dan layanan penyedia internet (ISP).

Mereka mengeksploitasi kerentanan pada perangkat lunak buatan Oracle dan Atlassian yang dipakai perusahaan-perusahaan tersebut.

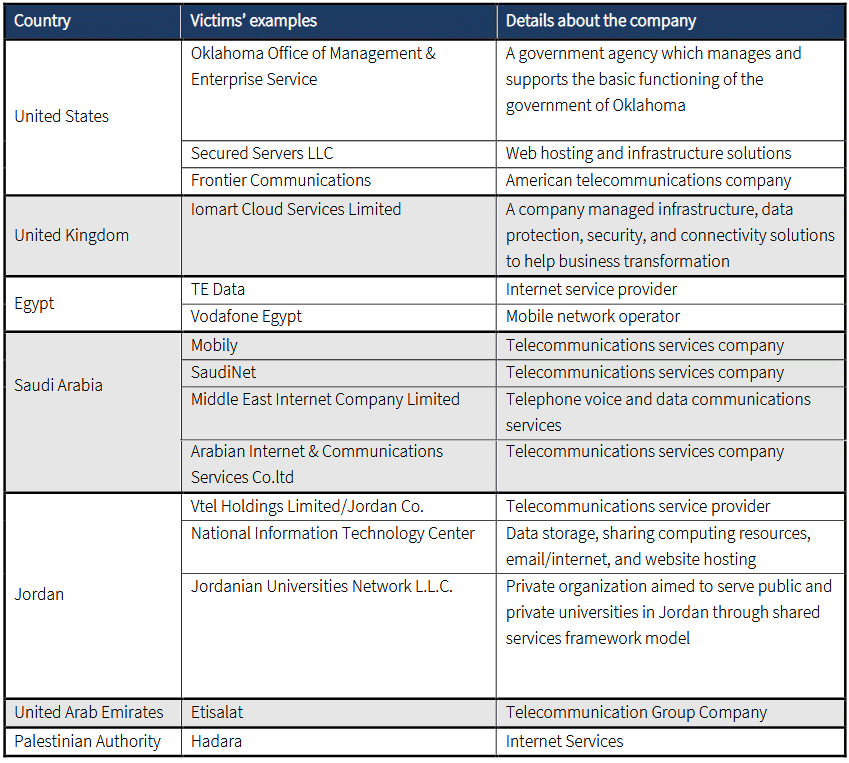

Menurut ClearSky dalam laporan berjudul "Lebanese Cedar" yang dirilis pada 28 Januari 2021, grup peretas itu menargetkan perusahaan telekomunikasi di berbagai negara antara lain Amerika Serikat, Inggris, Egypt, Arab Saudi, Yordania, Uni Emirat Arab dan Otoritas Nasional Palestina.

Aksi mereka mulai terdeteksi oleh ClearSky awal 2020.

Sampel serangan tersebut didapat ClearSky di 15 perusahaan, di antaranya operator seluler Vodafone Egypt (Mesir), Etisalat (UAE), SaudiNet (Arab Saudi), dan Frontier Communication (AS). Berikut daftarnya:

Sumber: ClearSky

ClearSky mengatakan, grup tersebut menyusup dengan mengeksploitasi kerentanan pada Atlassian Confluence (CVE-2019-3396), Atlassian Jira (CVE-2019-11581), dan Oracle Fusion (CVE-2012-3152).

Peretas mengeksploitasi kerentanan itu untuk melakukan aksi spionase dan pencurian data, seperti catatan panggilan klien dan data pribadi.

Volatile Cedar atau Lebanese Cedar diduga aktif sejak 2012, tapi mulai beroperasi pada 2015 dengan mencari kelemahan pada server Atlassian Confluence, Atlassian Jira, dan Oracle Fusion Middleware yang belum ditambal.

Dalam mencari kerentanan, peretas menggunakan tools atau alat khusus. Alat tersebut bernama URI Brute Force (GoBuster dan DirBuster) untuk mencari direktori terbuka yang memungkinkan injeksi web shell.

Setelah mendapatkan akses ke sistem, para penyerang menyebarkan web shell seperti “ASPXSpy”, “Caterpillar 2”, “Mamad Warning”, dan alat sumber terbuka bernama “JSP file browser” yang juga dapat berfungsi sebagai web shell.

Web shell adalah penyerangan dengan skrip berbahaya untuk meningkatkan atau mempertahankan akses pada aplikasi web yang disusupi.

Menurut ClearSky, peretas menggabungkan tools sumber terbuka itu dengan menggunakan tools yang dirancang khusus secara sendiri, “Caterpillar 2.0 by N.T”, untuk injeksi web shell dan Explosive Remote Access Tool (RAT).

Pada jaringan internal yang diserang, peretas menggunakan Explosive RAT guna mencuri data komputer. Para peretas bisa menghubungkan serangan ke unit siber Hizbullah dengan Explosive RAT itu.

Inilah mengapa ClearSky menggambarkan Lebanese Cedar “sebagai aktor peretas yang memiliki serangan canggih dan dirancang dengan baik sehingga memungkinkan peretas lewat begitu saja tanpa ada yang menyadari keberadaannya dalam sistem.”

ClearSky mengatakan bahwa server Oracle yang diakses oleh peretas Lebanese Cedar masih terbuka dan merupakan sasaran empuk bagi peretas lain yang ingin menyerang jaringan beberapa penyedia telekomunikasi atau mendapatkan akses ke file yang tersedia.[]

Disarikan dari: BleepingComputer dan ZDNet | Redaktur: Andi Nugroho

Share: