Ilustrasi via ZDnet

Ilustrasi via ZDnet

Cyberthreat.id - Grup kejahatan siber di balik ransomware FonixCrypter mengumumkan di Twitter hari ini bahwa mereka telah menghapus kode sumbernya dan berencana berhenti beroperasi.

Sebagai isyarat niat baik terhadap korban di masa lalu, geng FonixCrypter juga telah merilis paket berisi perangkat lunak untuk membuka server atau komputer korban yang terkunci, instruksi cara membukanya, dan kunci dekripsi utamanya.

File-file yang dirilis secara online itu dapat digunakan oleh para korban yang pernah terinfeksi untuk memulihkan file mereka secara gratis, tanpa perlu membayar untuk kunci dekripsi.

Seperti diketahui, geng ransomware beroperasi dengan mengirimkan file berisi kode sumber jahat kepada calon korbannya dengan berbagai cara. Salah satunya dengan mengirimkan file itu dalam lampiran email, namun disamarkan dalam berbagai modus seperti tawaran bisnis, undangan wawancara kerja kerja, dan lainnya. Namun, ketika file yang dikirim itu dibuka, komputer otomatis mengunduh malware jahat yang dapat mengunci sistem dan mencuri data.

Untuk memulihkan file yang dikunci, pelaku biasanya meminta uang tebusan dalam bentuk bitcoin untuk menghindari pelacakan. Jika tidak dibayar dalam waktu yang ditentukan, nilai uang tebusan akan dinaikkan. Setelah uang diterima, barulah pelaku mengirimkan file lain untuk membuka kuncian yang disebut decrypter.

Terkait decrypter yang dirilis secara online oleh geng FonixCrypter ini, ZDnet meminta peneliti keamanan siber di firma Recorded Future, Allan Liska, untuk menguji keabsahannya. Hasilnya, Allan mengonfirmasi bahwa aplikasi, instruksi cara membuka, dan kunci master FonixCrypter berfungsi seperti yang dijanjikan.

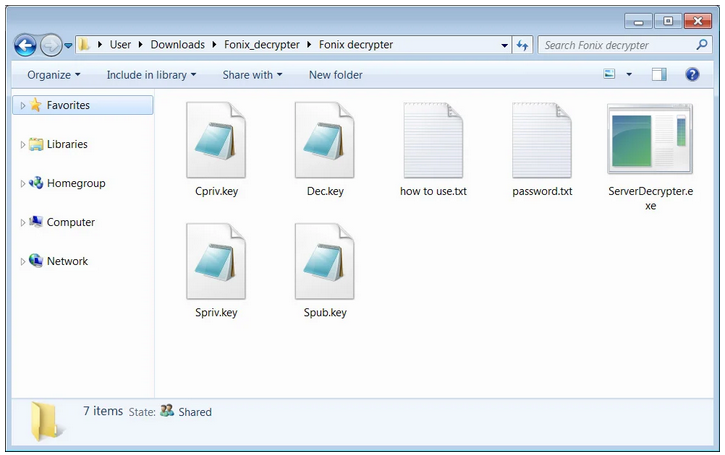

File decrypter yang dirilis oleh geng ransomware FonixCrypter

"Kunci dekripsi yang disediakan oleh pelaku di balik ransomware Fonix tampaknya sah, karena itu membutuhkan setiap file untuk didekripsi secara individual," kata Liska.

"Yang penting adalah mereka menyertakan kunci utama, yang seharusnya memungkinkan seseorang untuk membangun alat dekripsi yang jauh lebih baik," tambahnya.

Decrypter yang lebih baik saat ini sedang dikerjakan di Emsisoft dan diharapkan akan dirilis minggu depan, kata Michael Gillespie, seorang peneliti keamanan Emsisoft yang mengkhususkan diri dalam memecahkan enkripsi ransomware.

Pengguna disarankan untuk menunggu dekripsi Emsisoft daripada menggunakan yang disediakan oleh geng FonixCrypter, yang mungkin dengan mudah berisi malware lain, seperti pintu belakang, yang mungkin akhirnya dipasang oleh korban di sistem mereka.

Sebelum ditutup hari ini, geng ransomware FonixCrypter telah aktif setidaknya sejak Juni 2020, menurut Andrew Ivanov, seorang peneliti keamanan Rusia yang telah melacak strain ransomware di blog pribadinya selama empat tahun terakhir.

Entri blog FonixCrypter Ivanov menunjukkan riwayat pembaruan terus-menerus pada kode FonixCrypt, dengan setidaknya tujuh varian FonixCrypt yang berbeda dirilis tahun lalu.

Geng FonixCrypter ini dikenal juga dengan nama Xinof, Repter dan Fonix.

Meskipun kode sumber ransomware mungkin bukan yang terbaik, ransomware berfungsi dan digunakan secara liar tahun lalu, membuat korban di seluruh dunia.

Saat ini, semua tanda menunjukkan fakta bahwa geng FonixCrypter serius dengan rencana penutupan mereka. Liska mengatakan geng FonixCrypter hari ini telah menghapus saluran Telegram tempat mereka biasanya mengiklankan ransomware ke kelompok kriminal lain, tetapi dia juga mengatakan kelompok itu mengumumkan berencana membuka saluran baru dalam waktu dekat.

Namun, geng FonixCrypter tidak menentukan apakah saluran Telegram baru ini akan fokus pada penyediaan jenis ransomware yang baru dan lebih baik atau untuk maksud lain.

Menurut pesan yang diposting di Twitter, grup tersebut mengklaim bahwa mereka berencana untuk menjauh dari ransomware dan akan menggunakan kemampuan mereka dengan cara yang positif.

"Kami harus menggunakan kemampuan kami dengan cara yang positif dan membantu orang lain. Kode sumber ransomware juga sepenuhnya dihapus, tetapi beberapa anggota tim tidak setuju dengan penutupan proyek, seperti admin saluran Telegram yang mencoba menipu orang di saluran Telegram dengan menjual sumber dan data palsu. Tetapi admin utama telah memutuskan untuk menyingkirkan kerja-kerja di masa lalu dan merilis pembuka kuncian sistem tanpa biaya. Dan pembuka kuncian tersedia untuk publik," tulis admin grup itu.[]

Editor: Yuswardi A. Suud

Share: