Akun Twitter yang digunakan untuk menjebak peneliti keamanan temuan Google TAG

Akun Twitter yang digunakan untuk menjebak peneliti keamanan temuan Google TAG

Cyberthreat.id - Google Threat Analysis Group (TAG) memperingatkan bahwa kelompok peretas yang disponsori negara (Advanced Persistent Threat) Korea Utara menargetkan para peneliti keamanan siber lewat media sosial.

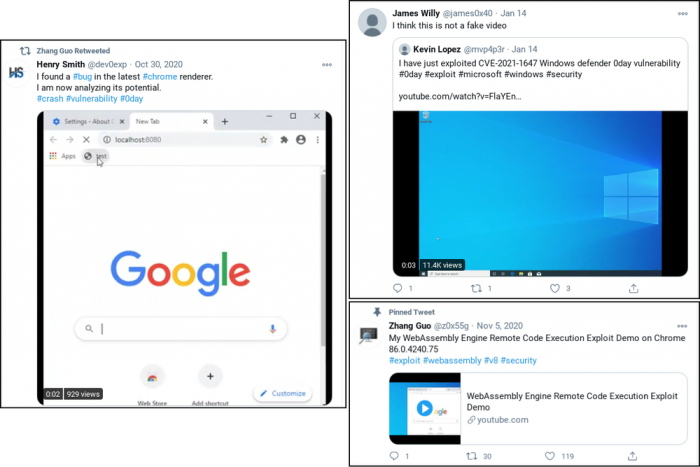

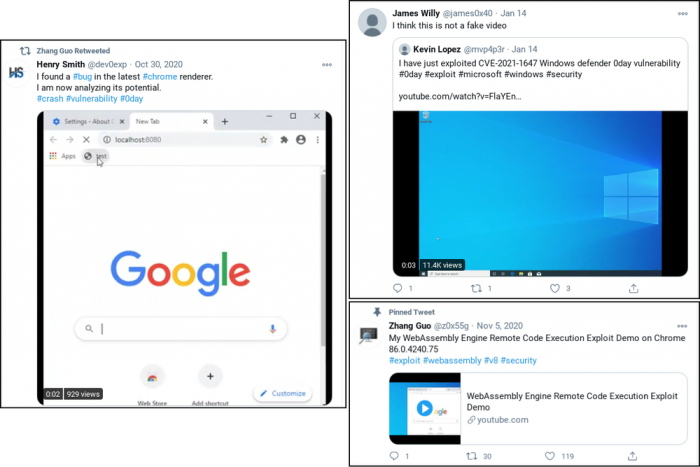

Dikutip dari ZD Net, dalam laporan yang dirilis Senin (25 Januari 2021), Google TAG mengatakan APT Korea Utara membuat banyak akun di berbagai jejaring sosial seperti Twitter, LinkedIn, Telegram, Discord, Keybase dan juga email dalam beberapa kasus.. Mereka menggunakan akun palsu ini untuk mendekati dan menjebak para peneliti keamanan siber.

Supaya profil akunnya meyakinkan, peretas mengunggah sejumlah tautan link yang mengarah ke laman blog mereka, video, dan materi lain yang menimbulkan kesan bahwa mereka memang ahli di bidang itu. Unggahan itu kemudian diamplifikasi dengan cara dikutip dan dikomentari menggunakan akun lain yang jugua dikendalikan oleh kelompok yang sama.

Peneliti keamanan Google TAG, Adam Weidemann, mengatakan kelompok peretas ini awalnya akan membangun komunikasi dengan para peneliti keamanan yang diincar. Modusnya dengan berpura-pura menawarkan kerja sama dalam proyek penelitian keamanan siber. Jika si target setuju, peneliti akan diberi Proyek Visual Studio.

Namun, Proyek Visual Studio yang diberikan ke peneliti keamanan ini berisi kode berbahaya, yang akan menginstal malware di sistem operasi dari perangkat milik peneliti yang ditargetkan. Malware ini bertugas sebagai backdoor yang akan mengambil alih server perintah dan kontrol (command and control/C2) serta menunggu perintah dari para penyerang.

Wiedemann mengatakan, para penyerang tidak selalu mendistribusikan file berbahaya ke target mereka. Dalam beberapa kasus, mereka meminta peneliti keamanan untuk mengunjungi blog yang mereka hosting di blog[.]Br0vvnn[.] Io. Blog tersebut telah disisipkan kode berbahaya yang akan menginfeksi perangkat saat diakses.

“Layanan jahat akan dipasang pada sistem peneliti dan backdoor dalam memori akan mulai menavigasi ke server perintah dan kontrol yang dimiliki aktor,” ungkap

Wiedemann menambahkan, dalam beberapa kasus, meskipun para korban mengakses situs tersebut menggunakan versi browser Windows 10 dan Chrome yang sepenuhnya ditambal dan diperbarui, perangkatnya masih bisa terinfeksi.

Detail mengenai serangan berbasis browser ini masih sedikit, namun peneliti Google TAG meyakini bahwa APT Korea Utara ini menggunakan kombinasi kerentanan zero-day Chrome dan Windows 10 untuk menyebarkan kode berbahaya. Karena itu, Google TAG meminta agar para peneliti keamanan siber yang terinfeksi membagikan detail mengenai serangan tersebut.

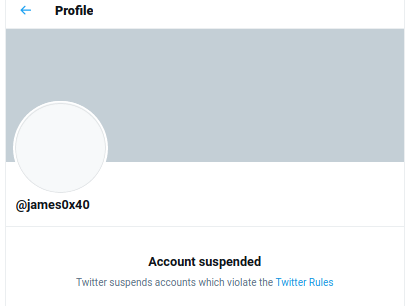

Dalam laporan itu, Google TAG juga menyertakan daftar tautan profil media sosial palsu yang digunakan oleh para aktor Korea Utara untuk mengelabui komunitas keamanan siber. Untuk akun Twitter, mereka antara lain menggunakan akun @z0x55g, @james0x40, @br0vvn dan @brownsec3labs. Sedangkan untuk blog berbahaya pada domain blog[.]br0vvnn[.]io.

Cyberthreat.id mencoba mengakses sejumlah akun itu pada Selasa siang (26 Januari 2021). Namun, akun-akun itu kini telah diblokir oleh Twitter.

Salah satu akun yang digunakan untuk mengelabui peneliti keamanan telah diblokir oleh Twitter

Hal serupa juga dilakukan LinkedIn. Beberapa akun yang teridentifikasi oleh Google TAG dipakai untuk menjebak target, kini telah dibekukan. Akun-akun itu diantaranya:

Salah satu akun yang dipakai untuk menjebak targaet di LinkedIn yang telah telah dihapus

Sementara untuk server perintah dan kontrol yang digunakan untuk menampung data curian, antara lain menggunakan alamat angeldonationblog[.]com, codevexillium[.]org, investbooking[.]de, krakenfolio[.]com, opsonew3org[.]sg, transferwiser[.]io dan transplugin[.]io

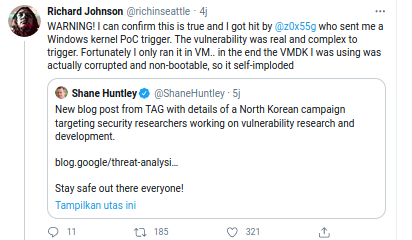

Seorang peneliti keamanan siber bernama Richard Johnson membenarkan temuan Google TAG itu. Dalam sebuah utas di Twitter yang diakses Cyberthreat.id pada Selasa (26 Januari 2021), Johnson mengatakan dirinya dihubungi oleh peretas yang menggunakan akun @z0x55g (sekarang sudah dihapus oleh Twitter).

"PERINGATAN! Saya dapat mengonfirmasi bahwa ini benar dan saya terkena yang mengirimi saya pemicu PoC kernel Windows. Kerentanan itu nyata dan kompleks untuk dipicu. Untungnya saya hanya menjalankannya di VM .. pada akhirnya VMDK yang saya gunakan ternyata rusak dan tidak dapat di-boot, sehingga otomatis meledak," tulis Richard.

Para peneliti keamanan disarankan untuk meninjau riwayat penelusuran di peramban (browser) mereka dan melihat apakah mereka pernah berinteraksi dengan salah satu profil palsu milik aktor Korea Utara atau telah mengakses domain berbahaya yang mereka gunakan.

“Jika ya, kemungkinan besar mereka telah terinfeksi, dan langkah-langkah tertentu perlu diambil untuk menyelidiki sistem mereka sendiri.”

Menurut Google TAG, alasan di balik penargetan peneliti keamanan oleh APT Korea Utara adalah karena memungkinkan mereka mencuri data-data kerentanan yang pernah ditemukan oleh si peneliti. Bagi penyerang, data kerentanan itu dapat digunakan untuk melancarkan serangan berikutnya dengan sedikit biaya.[]

Editor: Yuswardi A. Suud

Share: