IObit | Foto: YouTube IObit

IObit | Foto: YouTube IObit

Cyberthreat.id – IObit, perusahaan perangkat lunak asal Amerika Serikat, menjadi korban peretasan. Peretas kemudian memanfaatkan produknya untuk menyebarkan ransomware DeroHE.

Serangan itu memanfaatkan forum IObit, kanal yang menyediakan informasi terkait produk-produk perusahaan.

Dan, distribusi ransomware itu bermula dari sebuah pengumuman sebuah lisensi gartis setahun produk IObit.

Selama ini IObit dikenal sebagai pengembang perangkat lunak optimization sistem Windows dan program anti-malware, seperti Advanced SystemCare.

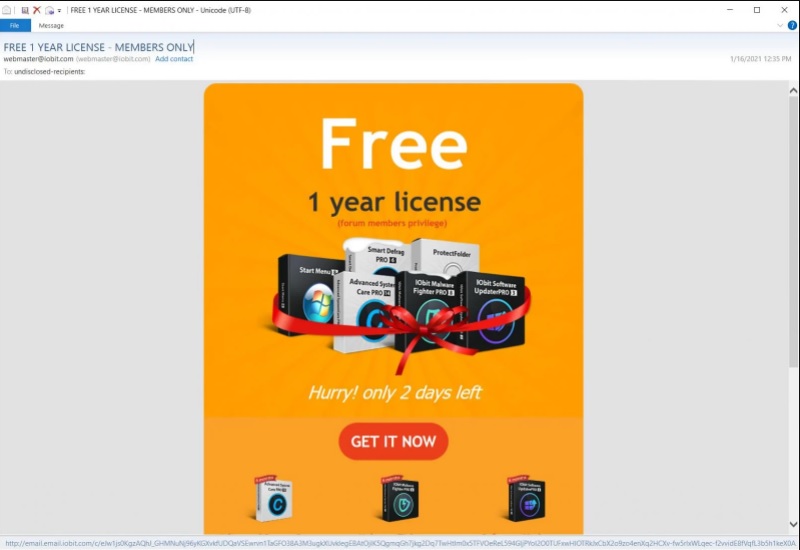

Pada akhir pekan lalu, sebuah email yang mengaku dari IObit diterima oleh anggota forum tersebut. Isi email itu terdapat tautan “Get It Now” yang mengarahkan ke alamat hxxps://forums.iobit.com/promo.html.

Halaman itu kini sudah tidak ada, tapi saat aktif, peretas memanfaatkan situs web itu untuk menghosting file berbentuk zip di alamat hxxps:/forums.iobit.com/free-iobit-license-promo.zip.

Promosi palsu yang menjadi awal serangan ransomware.

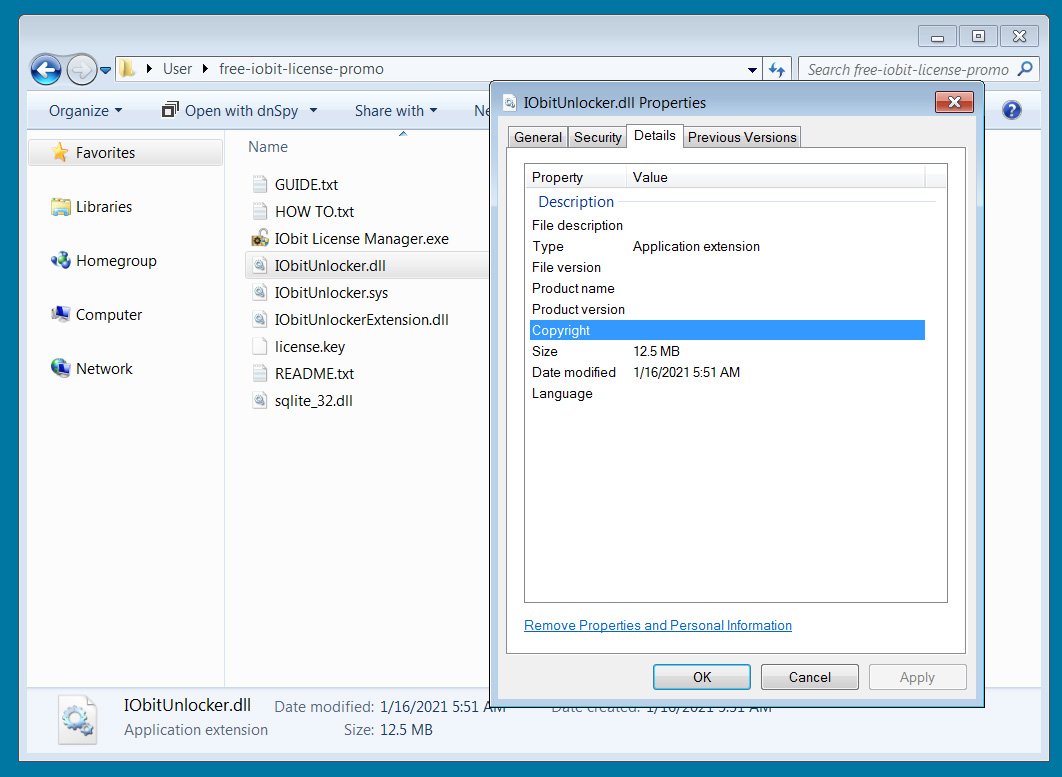

Seperti dikutip dari BleepingComputer, diakses Selasa (19 Januari 2021), file zip tersebut berisi file yang diteken secara digital yang sah dari program IObit License Manager.

Akan tetapi, pada bagian IObitUnlocker.dll oleh peretas diganti dengan versi berbahaya yang tak terserfitikasi resmi, seperti tampilan di bawah ini:

Ketika IObit License Manager.exe dijalankan, IObitUnlocker.dll yang berbahaya tadi akan dijalankan untuk menginstal ransomware DeroHE ke C:\Program Files (x86)\IObit\iobit.dll dan menjalankannya.

Karena sebagian besar file yang dapat dieksekusi diteken sertifikat IObit, dan file zip dihosting di situs mereka, pengguna tak memiliki kecurigaan dan menganggap itu promosi resmi.

Ransomware DeroHE

Menurut BleepingComputer dalam analisis terkait ransomware ini, saat pertama kali dijalankan, perangkat lunak jahat itu akan menambahkan autorun Windows bernama "IObit License Manager" yang menjalankan perintah "rundll32" C:\Program Files (x86)\IObit\iobit.dll", dan “DllEntry" saat masuk ke Windows.

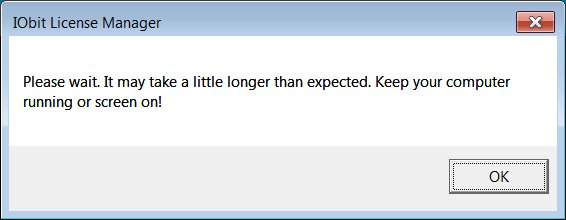

Selanjutnya, muncul kotak pesan yang mengaku dari IObit License Manager yang menyatakan, "Harap tunggu. Ini mungkin memakan waktu sedikit lebih lama dari yang diharapkan. Biarkan komputer Anda tetap menyala atau layar menyala!”. (Seperti di bawah ini)

Pesan itu adalah taktik ransomware agar korban tak mematikan perangkat mereka sebelum ransomware selesai berjalan.

Barulah ketika, ransomware mengenkripsi (mengunci) file di komputer korban, tampak file ekstensi .DeroHE.

Pada desktop Windows, DeroHE akan membuat dua file bernama FILES_ENCRYPTED.html, berisi daftar semua file terenkripsi, dan catatan tebusan READ_TO_DECRYPT.html.

Catatan tebusan berjudul ”'Dero Homomorphic Encryption” itu mempromosikan mata uang kripto yang disebut DERO. Catatan ini memberi tahu korban untuk mengirim 200 koin, senilai sekitar US$ 100, ke alamat yang terdaftar untuk mendapatkan decryptor (pembuka enkripsi).

Terlampir dalam catatan tebusan adalah situs web operator yang berbasis Tor: http://deropayysnkrl5xu7ic5fdprz5ixgdwy6ikxe2g3mh2erikudscrkpqd.onion.

Yang menarik, situs tersebut menyatakan bahwa IObit dapat mengirim US$ 100.000 dalam bentuk koin DERO untuk mendekripsi semua korban. Peretas juga menyalahkan IObit atas peretasan tersebut.

"Setelah pembayaran tiba, semua komputer terenkripsi (termasuk komputer Anda) akan didekripsi. INI ADALAH KESALAHAN IOBIT untuk membuat komputer Anda terinfeksi," kata situs pembayaran DeroHE itu.

Akun administratif forum

Untuk membuat halaman promosi palsu dan menghosting unduhan berbahaya, peretas diduga kuat lebih dulu meretas forum IObit dan memperoleh akses ke akun administratif.

Penyerang menyusup forum dengan memasukkan skrip berbahaya ke semua halaman.

Sejauh ini belum ada tanggapan dari perusahaan terkait distribusi ransomware tersebut.[]

Share: