Ilustrasi Facebook Ads

Ilustrasi Facebook Ads

Cyberthreat.id - Berhati-hatilah jika menyimpan deposit uang atau menautkan metode pembayaran tertentu di platform iklan Facebook yang dikenal dengan nama Facebook Ads. Itu bisa melempangkan jalan bagi peretas untuk diam-diam memasang iklan menggunakan akun dan uang Anda. Parahnya lagi, iklan itu memuat materi penipuan.

Berbicara di konferensi keamanan Virus Bulletin 2020 yang digelar secara daring pada Kamis lalu (1 Oktober 2020), tim keamanan Facebook mengungkapkan bagaimana peretas asal China melakukannya dengan menanam malware yang disebut SilentFade ke akun yang ditargetkan.

Dilansir dari Wired, usai membajak sebuah akun yang dilengkapi dengan metode pembayaran di platform iklan Facebook , pelaku kemudian menggunakannya untuk memasang iklan pil diet, produk kesehatan seksual, tas tangan, sepatu, dan kacamata hitam yang semuanya palsu. Selama menjalankan aksinya, pelaku berhasil menguras US$ 4 juta (setara Rp59,9 miliar) dari akun-akun yang berhasil diambil alih.

Facebook pertama kali mendeteksi serangan itu pada akhir 2018, dan aktif menjalankan aksinya hingga Februari 2019, ketika tim keamanan Facebook mendeteksi keberadaan mereka dan turun tangan menghentikan serangan.

Setelah penyelidikan ekstensi, perusahaan mengajukan gugaan perdata terhadap sebuah perusahaan bernama ILikeAd Media International Company Ltd dan dua warga China yang diduga mengembangkan dan menjalankan serangan itu.

Dalam menjalankan aksinya, pelaku terlebih dahulu mematikan notifikasi, sehingga korban tidak akan menyadari bahwa akunnya sedang disalahgunakan.

"Kami pertama kali menemukan SilentFade pada Desember 2018 ketika terlihat lonjakan lalu lintas yang mencurigakan di sejumlah end point Facebook menunjukkan kemungkinan serangan penyusupan akun berbasis malware untuk penipuan iklan," kata peneliti malware Facebook Sanchit Karve.

"SilentFade akan mencuri kredensial dan cookie Facebook dari berbagai toko kredensial browser. Akun yang memiliki akses ke metode pembayaran yang ditautkan kemudian akan digunakan untuk menjalankan iklan di Facebook."

Para penyerang tidak dapat mengakses nomor kartu kredit atau detail akun pembayaran yang sebenarnya dari Facebook. Namun, begitu berada di dalam akun, mereka dapat menggunakan metode pembayaran apa pun yang disimpan Facebook, jika ada, untuk membeli iklan. Facebook kemudian mengganti kerugian pengguna senilai US$ 4 juta yang digunakan oleh penyerang untuk membiayai iklan palsunya.

SilentFade menggunakan kombinasi trojan Windows, injeksi browser, skrip pintar, dan bug di platform Facebook. Para peneliti keamanan menyebut ini modus operandi canggih yang jarang terlihat dilakukan oleh geng malware yang menargetkan platform Facebook.

Ketika korban mengunduh program yang mereka inginkan, perangkat mereka juga akan terinfeksi SilentFade. Dari sana malware akan mencari cookie Facebook khusus di Chrome, Firefox, dan browser populer lainnya. Cookie ini berharga bagi penyerang, karena berisi "token sesi" yang dibuat setelah pengguna masuk dengan nama pengguna, sandi, dan masukan otentikasi dua faktor yang diperlukan.

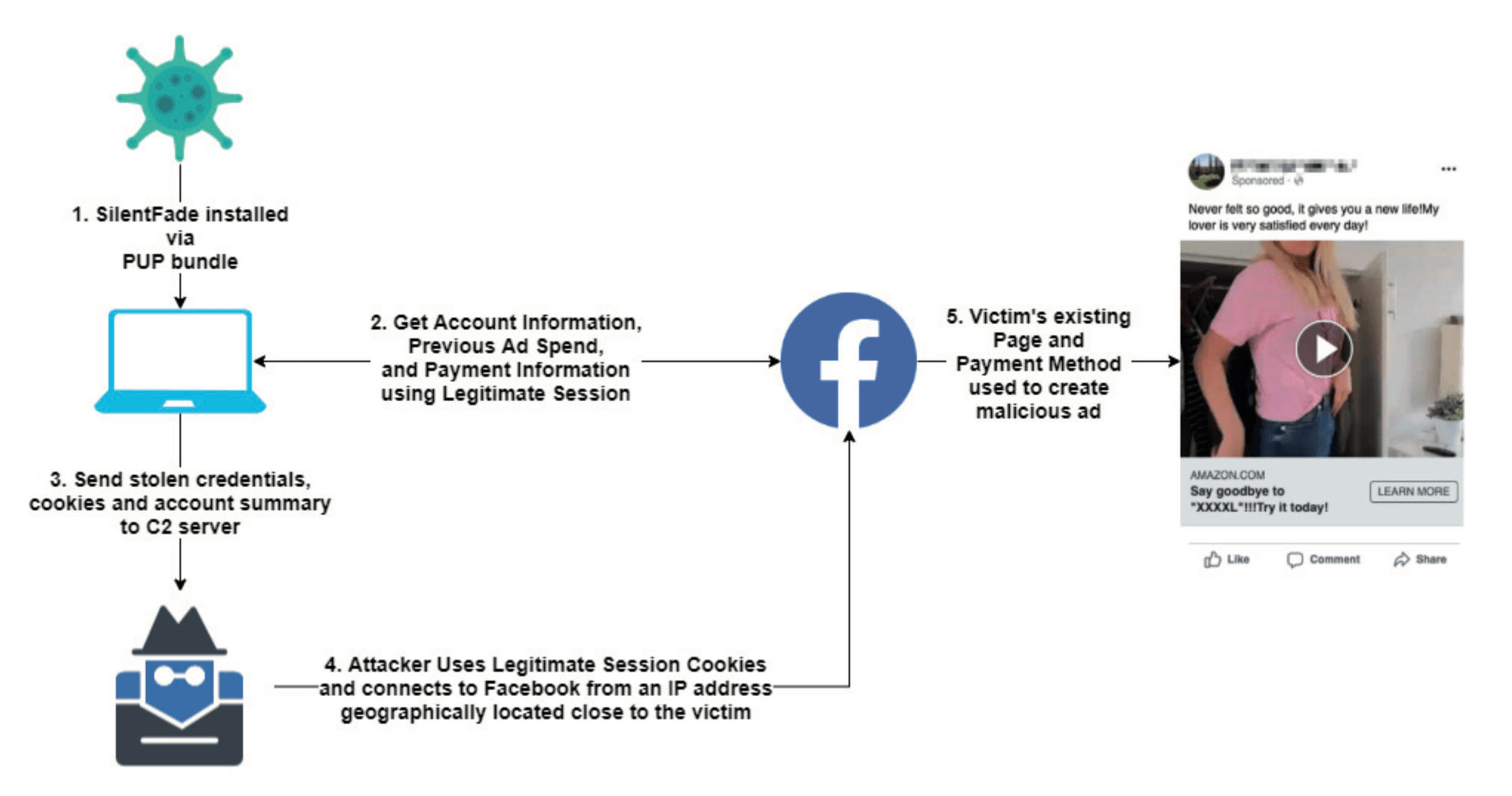

Alur pembajakan Facebook Ads menggunakan malware yang disebut SilentFade.

Token sesi inilah yang memungkinkan Anda tidak perlu memasukkan kata sandi lagi ketika hendak kembali membuka Facebook setelah sebelumnya menutup browser yang Anda gunakan untuk mengakses Facebook.

Artinya, jika seseorang mendapatkan token sesi Anda, maka orang itu tak perlu melakukan apa pun lagi untuk masuk ke akun Anda. Jika malware tidak dapat menemukan cookie yang tepat, maka yang dikumpulkan adalah kredensial login pengguna Facebook yang masih harus diuraikan kuncinya (dekripsi). Menggunakan perangkat lunak tertentu, dekripsi kata kunci seringkali tidak terlalu rumit untuk dipecahkan.

Penyerang bahkan dapat mengatur sistem mereka agar tampak berada di lokasi yang sama dengan korban saat mereka membuat token sesi mereka. Dengan cara ini Facebook akan menganggap aktivitas itu hanya login biasa dari pengguna yang menjalani hari-hari mereka dan bukan aktivitas mencurigakan dari wilayah lain.

SilentFade juga memiliki taktik licik lainnya dengan mematikan notifikasi Facebook di akun korban sehingga mereka tidak akan mendapat peringatan adanya login baru. Tidak ada pula peringatan bahwa seseorang sedang menjalankan iklan menggunakan akun mereka.

Selain semua trik ini, penyerang juga menggunakan teknik membingungkan di sisi jaringan iklan untuk menutupi konten sebenarnya dari iklan mereka. Saat membuat iklannya, mereka memasukkan materi dan situs tujuan yang berbeda dengan yang muncul saat iklan sudah berjalan. Itu dilakukan agar tak terlacak saat Facebook meninjau materi iklan sebelum disetujui untuk ditayangkan.

"Mereka menggunakan berbagai mekanisme terselubung dan pengalihan lalu lintas untuk menyembunyikan jejak mereka," kata Rob Leathern, direktur manajemen produk Facebook.

"Teknik penyelubungan ini adalah teknik yang menyamarkan situs web laman landas yang sebenarnya dimaksudkan dengan mengubahnya secara dinamis selama dan setelah proses peninjauan iklan. Dengan teknik itu, mereka dapat menampilkan situs yang berbeda kepada pengguna daripada yang mereka masukkan untuk proses peninjauan iklan kami. Konten iklan sering menampilkan selebriti sebagai taktik untuk menarik perhatian. Secara internal, ini adalah sesuatu yang kami sebut 'umpan-seleb', dan ini adalah masalah yang telah membanjiri industri iklan online selama lebih dari satu dekade," tambah Rob.

Sulit membayangkan engan skema yang begitu pintar dan begitu banyak akses akun, para pelaku benar-benar hanya mencoba menjual kacamata hitam tiruan. Facebook hanya dapat melacak aktivitas itu sejauh ini.

Para peneliti juga mencatat tidak sepenuhnya jelas apa yang terjadi pada pengguna yang mengklik iklan berbahaya itu. Tetapi indikator yang mereka lihat mendukung pendapat bahwa para peretas benar-benar hanya mencoba menghasilkan uang dari penipuan dengan menjual barang palsu. Atau mungkin saja pelaku di balik SilentFade mendapat komisi dari vendor lain karena membantu mereka menjual barangnya.

Pada pertengahan 2018, beberapa bulan sebelum Facebook pertama kali mendeteksi SilentFade, peneliti dari perusahaan keamanan Radware menerbitkan temuan tentang kampanye pengambilan kredensial Facebook yang berbeda yang sekarang dikatakan Facebook dibuat oleh aktor yang sama yang berbasis di China.

Didistribusikan melalui email phishing, malware lain ini, dijuluki Stresspaint, dilengkapi dengan aplikasi menggambar bernama Relieve Stress Paint yang akan mengambil kredensial dan cookie pengguna Facebook dari browser menggunakan teknik serupa dengan yang digunakan oleh SilentFade.

Radware menemukan bahwa dalam waktu kurang dari lima hari, para penyerang telah menginfeksi lebih dari 40.000 target. Facebook mengatakan bahwa setelah Radware mempublikasikan temuannya, aktor tersebut menghentikan aktivitasnya selama beberapa bulan, tetapi kemudian dilanjutkan dengan SilentFade, evolusi yang lebih canggih yang dilengkapi fitur pemblokiran notifikasi.

"Saat kami melihat malware Stresspaint hampir dua setengah tahun lalu, kami tidak melihat gambaran lengkap grup ini, karena kami tidak dapat melihat mereka melakukan semua operasi ini," kata Adi Raff, manajer produk di Radware .

"Tapi Facebook dapat melihat apa yang mereka lakukan di platform mereka. Grup itu sendiri tampaknya sangat canggih. Sudah aktif selama hampir empat tahun, dan mengembangkan sejumlah variasi malware yang berbeda dengan kemampuan berbeda. Mereka melakukan banyak hal selama empat tahun itu," tambah Raff.[]

Share: