Ilustrasi | Foto: unsplash.com

Ilustrasi | Foto: unsplash.com

Cyberthreat.id – Penjahat siber spesialis skimming kartu kredit kembali bergerilya dengan taktik serangan yaitu “mengubur” kode jahatnya di metadata file foto.

Selanjutnya, foto-foto itu diunggah oleh mereka di situs-situs toko online yang telah diretas. “Ini teknik baru skimming kartu kredit guna menghindari deteksi,” ujar Direktur Malwarebytes Threat Intelligence, Jerome Segura, seperti dikutip dari ZDNet, diakses Minggu (28 Juni 2020).

Skimming adalah pencurian informasi kartu kredit. Jika di dunia nyata, teknik ini biasa dilakukan penjahat melalui mesin ATM. Mereka menyalin informasi kartu kredit yang terdapat pada strip magnetik kartu—garis lebar hitam di belakang kartu ATM.

Di dunia maya, geng skimming ini biasa menanamkan kode jahat di situs-situs web belanja online yang rentan. Kode jahat ini merekam informasi kartu kredit pengguna situs web tersebut.

Geng skimming ini seringkali dikenal dengan sebutan penjahat Magecart karena menyasar situs web belanja online yang memakai aplikasi sistem manajemen konten (CMS) Magento. Mereka menggunakan skrip jahat berbasis JavaScript.

Perusahaan keamanan siber, Malwarebytes, mengamati operasi geng Magecart Group 9 dengan teknik baru. Awalnya, peneliti Malwarebytes menemukan file-file foto yang tampak mencurigkan.

Mereka menduga taktik itu berkaitan teknik lama yang menggunakan favicons (ikon pintasan sebuah toko online di browser) yang menyembunyikan skrip jahat.

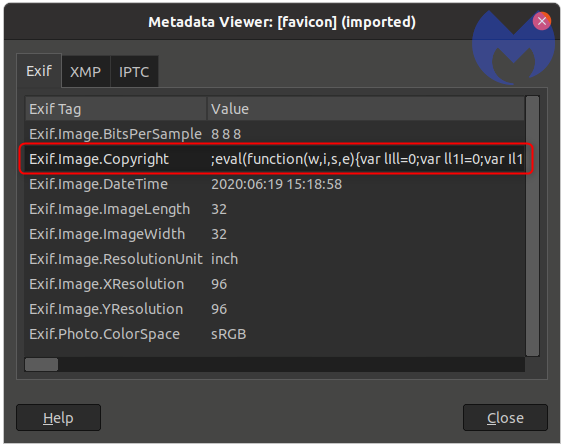

Namun, peneliti salah duga. Magecart Group 9 justru “mengubur” skrip jahatnya dalam metadata EXIF file foto, kemudian dimuat di toko-toko online yang telah diretas.

“Foto-foto berbahaya terdeteksi dimuat di toko online yang menggunakan plugin WordPress,” tulis Malwarebytes.

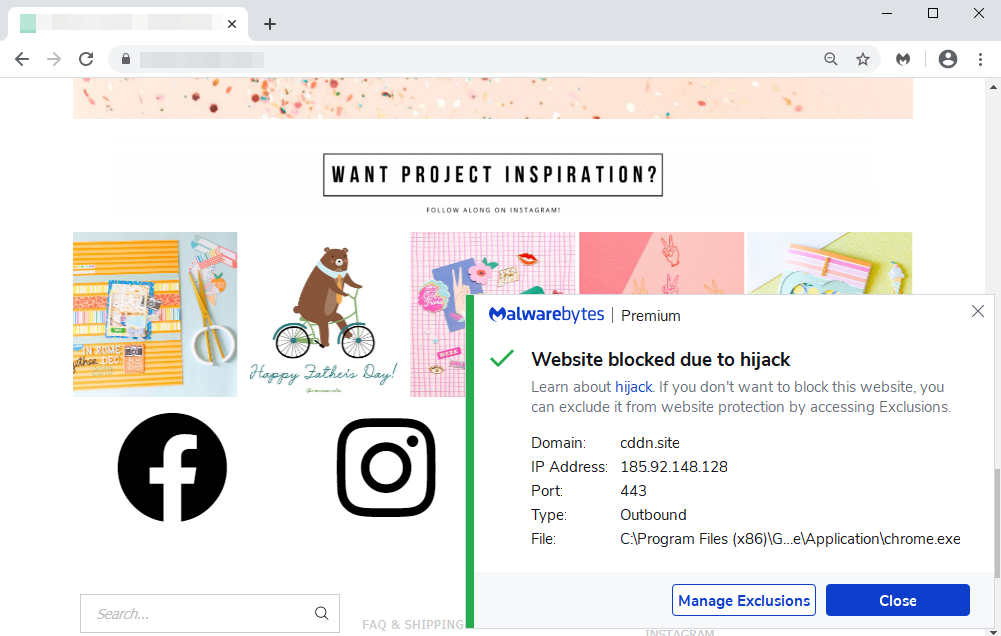

Peneliti melacak kode berbahaya tersedia di domain berbahaya, cddn[.]site/favicon.ico yang diarahkan oleh favicon. Nama domain ini oleh Malwarebytes telah diblokir.

Foto: Malwarebytes

Secara sekilas kode itu sendiri tampak tak berbahaya pada pandangan pertama. Penjahat menanam skimmer di bidang metadata "Copyright".

Saat dimuat ke situs web yang disusupi, JavaScript mengambil input dari bidang yang digunakan untuk mengirimkan informasi pembayaran, termasuk nama, alamat penagihan, dan detail kartu.

Ini bukan pertama kalinya plugin WordPress e-commerce terhubung ke masalah keamanan selama tahun 2020.

Beberapa bulan yang lalu, bug ditemukan di plugin Flexible Checkout Fields for WooCommerce yang memungkinkan penyerang menggunakan muatan XSS untuk membuat akun administrator, tulis ZDNet.[]

Redaktur: Andi Nugroho

Share: