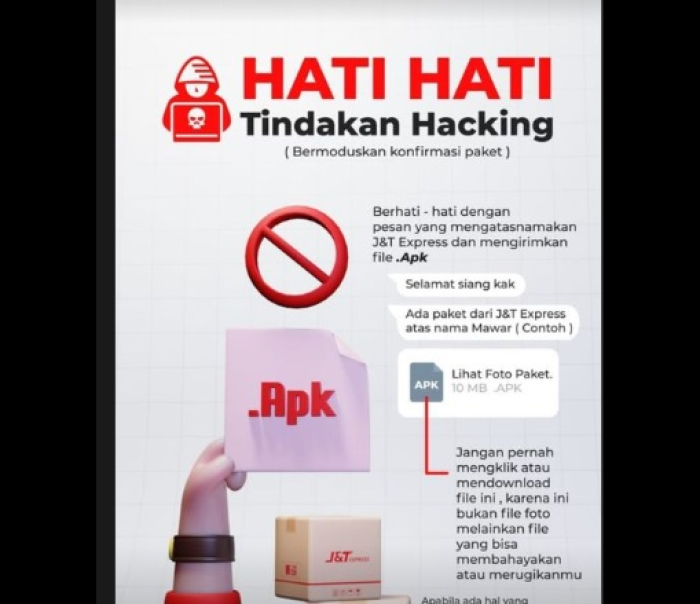

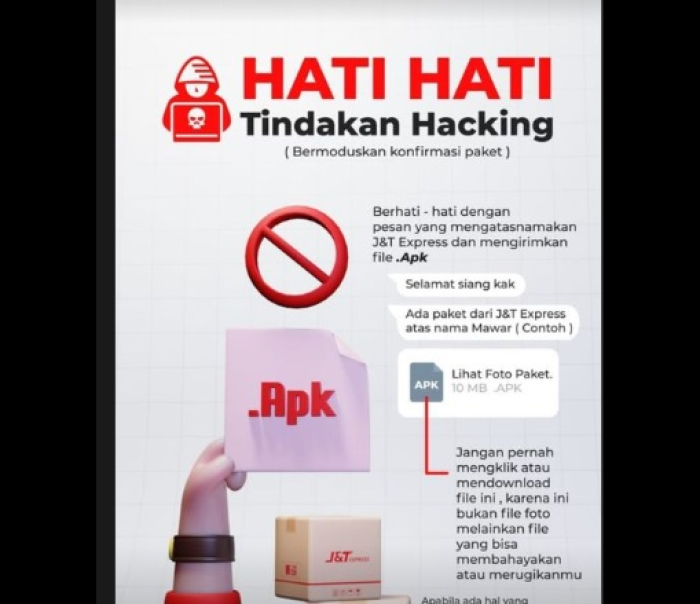

Modus pengiriman file APK jahat berkedok kurir J&T Express melalui WhatsApp. Foto: Instagram J&T Express

Modus pengiriman file APK jahat berkedok kurir J&T Express melalui WhatsApp. Foto: Instagram J&T Express

Cyberthreat.id – “Di belakang layar, aplikasi ini sedot dan kirim SMS,” tulis Josua Sinambela di sebuah grup WhatsApp yang berisi komunitas forensik digital pada 3 Desember 2022.

CEO RootBrain itu, perusahaan konsultan keamanan dan jaringan TI di Yogyakarta, baru kelar menganalisis file Android Package Kit (APK) yang bertulisan “Lihat Foto Paket.apk”.

Analisis tak sebatas terhadap source code yang membangun aplikasi (analisis statis), tapi juga perilakunya ketika diinstal di perangkat (analisis dinamis). Hari itu pula Josua bahkan sampai simpulan terduga pembuat aplikasi.

Josh, sapaan akrabnya, alumnus Universistas Gadjah Mada telah 18 tahun berkecimpung di dunia keamanan siber. Sebagai peneliti juga analis forensik digital bersertifikat profesional, ia sering dimintai korporat dan lembaga pemerintah.

File tersebut didapat Josua dari salah satu korban yang telah merugi uang ratusan ribu setelah menginstalnya. File itu dikirim via WhatsApp oleh seseorang yang mengaku sebagai kurir J&T Express.

Di hari yang sama, Sabtu sore, sekitar pukul 16.00, Chio—bukan nama sebenarnya—menerima sebuah pesan WhatsApp dari “kurir J&T”. Kata si kurir itu, dirinya sudah putar-putar cari lokasi rumahnya, tapi tidak menemukan alamat Chio. Si kurir juga melampirkan file bertuliskan “J&T_Express.apk” di pesan itu.

Diinstallah file itu, tapi tak ada aplikasi yang terinstal di ponselnya, “Hanya halaman muka, lalu ada menu J&T Express (warna merah). Saya coba searching, enggak bisa. Saya lalu back, dan kirim pesan ke orang itu, tapi tak direspons,” cerita Chio, warga Depok, Jawa Barat kepada saya.

Sekitar pukul 18.00, tibalah notifikasi bahwa ada seseorang yang ingin masuk akun WhatsApp Chio. Tiga kali percobaan, tapi gagal.

Esok hari, Minggu (4 Desember), sekitar pukul 09.19, di sinilah Chio terheran-heran. Ada dua transaksi di platform pasar online, Blibli dan Lazada, masing-masing sebesar Rp4,9 juta dan Rp1,1 juta. Semua transaksi itu melalui Kredivo. Lalu, muncul pula notifikasi uang keluar dari BCA melalui layanan m-banking senilai tak lebih dari Rp5 juta.

Di luar sana, ternyata tak hanya Chio yang menjadi korban. Ada belasan orang mengaku kehilangan uang setelah menginstal file tersebut. Selain Chio, saya mewawancarai dua orang lain dari Kabupaten Pati, Jawa Tengah dan Rahmah dari Kota Banjarmasin, Kalimantan Selatan. Di Yogyakarta, dikabarkan ada korban yang kehilangan Rp95 juta selepas menginstal file Android itu. (Baca: Hilang Saldo Bank Usai Instal File APK ‘J&T Express’)

Uniknya, dari informasi yang saya dapatkan, hampir kebanyakan korban adalah nasabah BRI yang memakai BRImo, layanan m-banking.

Pada 5 Desember, peneliti keamanan siber Nikko Enggaliano Pratama, mempublikasikan di blog pribadinya sebuah analisis yang serupa Josua. Analisis ini menjadi viral di media sosial dalam tempo cepat sebelum akhirnya tersalip berita bom bunuh diri di Polsek Astana Anyar di Bandung pada 7 Desember pagi.

Baik Josua maupun Nikko sama-sama menemukan “nama” yang diyakini kuat sebagai sosok di balik viralnya file tersebut. Keduanya menulis nama “Randi Ramli” berdasarkan domain (randiramli.com) yang tercantum di source code aplikasi; domain telah dinonaktifkan sejak Nikko dikontak pemilik nama tersebut.

Josua dan Nikko juga berkesimpulan sama: aplikasi membaca, menerima, dan mengirimkan SMS dari perangkat korban ke server peretas.

Permintaan izin aplikasi: internet, baca, terima, dan kirim SMS. Sumber: Josua

Saya mengontak Nikko pada 5 Desember malam. Dalam sambungan telepon WhatsApp, Nikko bercerita dirinya sempat dikontak oleh Randi Ramli yang mempertanyakan mengapa namanya tercantum di analisis tersebut.

“Dia membantah kalau website-nya ada yang mengakses dan naruh backdoor. Dia juga minta dihapus namanya karena merusak nama baik,” kata Nikko menirukan Randi.

Nikko tak gentar digertak sambal begitu—apalagi oleh remaja yang sepengetahuannya baru berusia 18 tahun. Ia tetap berkeyakinan pada temuannya meski bisa saja domain itu dipakai oleh orang lain.

“Mungkin saja dia sebagai pesuruh, itu bisa terjadi. Tapi, saat ditelusuri, APK itu mengalir ke domain itu. Jika memang bukan dia, pasti dia bisa menjelaskan siapa yang menyuruh,” kata Nikko.

Soal situswebnya yang diretas dan disuntik backdoor, bagi Nikko, adalah sesuatu yang tak logis.

Nikko, 23 tahun, belajar keamanan siber sejak 2016. Selama kuliah ia juga menyambi sebagai bug hunter, pemburu kerentanan sistem informasi demi bounty dari pemilik sistem. Pada 2018 sebuah startup lokal memberinya US$1.000 atau sekitar Rp13 juta untuk temuan sebuah bug.

Ia pun mengikuti sejumlah kompetisi peretasan, biasa disebut capture the flag (CTF). Kompetisi ini cukup bergengsi dan biasa dilombakan di tingkat dunia. Peserta disuruh mencari “flag”, file atau string yang disembunyikan panitia.

Pada 2018, lulusan terbaik Univeristas Muhammadiyah Sidoarjo, Jawa Timur itu bersama beberapa temannya menjadi finalis di Cyber Jawara, kompetisi hacking di Indonesia tingkat nasional. Sejak itu, ia mulai aktif di dunia CTF, bahkan sebagai juri dan pembuat soal, kata Nikko yang beberapa kali diminta membantu TNI Angkatan Darat terkait CTF.

Di blognya, Nikko secara lengkap membeberkan seluk-beluk aplikasi itu. Tak butuh lama baginya menulis analisis, hanya satu jam. Lalu, di hari berikutnya, 6 Desember pukul 08.12, ia kembali mempublikasikan tulisan baru dari file APK kedua bernama “Cek Resi J&T.apk” berukuran 4,4 MB, sedangkan file APK pertama “Lihat Foto Paket.apk” berukuran 5,5 MB.

Dalam tulisan kedua yang cukup ditulis sekitar 45 menit itu, Nikko lagi-lagi menemukan domain randiramli.com. “Namun di aplikasi ini ada yang berbeda, data (SMS milik korban, red) dikirimkan dari server yang sama (randiramli.com), lalu server akan mengirimkan ke akun Telegram milik pembuat aplikasi,” tulis Nikko yang sehari-hari sebagai analis forensik digital di sebuah perusahaan TI.

Dari kedua aplikasi yang dianalisis Nikko, sebetulnya file itu ketika diinstal sebatas sebagai aplikasi WebView yang melakukan loading ke web JET (https://jet.co.id/track). Anehnya, mengapa aplikasi meminta dan mengirimkan data detail dari informasi perangkat korban.

Nikko membuat analisis itu karena tak ingin orang-orang terkena tipu daya lagi. Ia membuatnya sedemikian rupa agar mudah dipahami karena jelas, kata dia, target dari serangan file tersebut orang-orang yang awam TI—ini terlihat dari tak bisa membedakan antara file biasa (.doc, .jpg, .pdf dll) dengan file .apk.

“Modus operandinya rapi. Makanya, ini harus dibahas,” katanya.

Ini jelas-jelas pencurian data dengan teknik social engineering (rekayasa sosial). Aplikasi ini bisa disebut sebagai malware.”

“Saya ingin yang berwenang (polisi) menyikapi ini. Karena endpoint-nya jelas, ke domain Randi. Namun, saya yakin dia berkomplot, enggak mungkin anak seumur dia bekerja sendirian,” ia menambahkan.

Sejak kasus ini ramai diperbincakan di media sosial, kepolisian tengah menyelidikinya. Sementara, Badan Siber dan Sandi Negara juga telah membuat analisis terhadap tiga file APK yang beredar—tulisan tentang ini akan diterbitkan berikutnya. (Baca: BSSN: Ini Malware SMS Stealer Kategori Dangerous)

Tiga file APK bodong yang berpura-pura sebagai aplikasi J&T Express. Sumber: Josua

Josua selangkah lebih maju saat Nikko merilis dua analisisnya. Ia telah mengirimkan hasil analisisnya ke kepolisian.

Baik Josua maupun Nikko sama-sama mendeteksi bahwa Randi Ramli berdomisili di Sulawesi Selatan. “Pelakunya masih newbie,” tutur Josua.

Saya mencoba mengontak Randi Ramli melalui akun Telegram-nya (@RndyTechOfficial) ternyata sudah tidak aktif selama sepekan.

**

Bagaimana pun akses ke mobile banking adalah sesuatu yang rumit, selain butuh nama pengguna (username) dan kata sandi (password) juga PIN untuk bertransaksi keluar.

Aplikasi itu sebatas mengeruk data SMS yang belum terhapus di perangkat korban. Data SMS ini bisa beraneka ragam mulai pesan pribadi, kode OTP aplikasi seluler, bahkan riwayat SMS banking.

Melihat dari sekumpulan korban adalah pengguna BRImo, awalnya Nikko berpikiran bahwa serangan sangat ditargetkan: nasabah BRI.

Asumsi ini juga disampaikan peneliti keamanan siber Teguh Aprianto di blognya. Menurut Teguh, pelaku lebih dulu mengumpulkan informasi pribadi dari calon korban, seperti NIK, nomor rekening, nama ibu kandung dan tanggal lahir.

“Data-data tersebut dibutuhkan ketika pelaku ingin melakukan reset nama pengguna dan kata sandi akun BRIMO korban. Karena pelaku sudah memiliki akses ke SMS korban, maka semudah itu pelaku akan mendapatkan reset tautan untuk mengatur akun BRIMO milik korbannya,” kata Teguh.

Usai mengontak Nikko, saya menelepon Alfons Tanujaya, peneliti keamanan siber dari Vaksincom.

Ternyata, Alfons telah mempublikasikan terkait aplikasi palsu itu per 29 November 2022 berjudul “BRI mobile banking fraud” di blog perusahaan. Dalam analisisnya, Alfons berkeyakinan bahwa menguasai kode OTP yang biasa dikirim melalui SMS adalah celah yang bisa dimanfaatkan peretas untuk masuk ke mobile banking korban.

File APK yang dianalisis Alfons didapat dari keluarga Suparman asal Kabupaten Pati yang kehilangan Rp98,2 juta setelah istrinya dibujuk untuk menginstal file itu oleh peretas. Ini saya tahu setelah mengontak Suparman dan ia bercerita Vaksincom sudah menganalisis file tersebut.

Kepada saya, Suparman (juga nasabah BRImo) bercerita bahwa istrinya ditelepon oleh seseorang yang mengaku kurir itu dan dipandu untuk mengiyakan izin akses aplikasi.

Dari Suparman pula saya mendapatkan file bernama “J&T_Express.apk” itu dan saya kirimkan kepada Nikko untuk membantu menganalisis. Pada 7 Desember, Nikko mempublikasikan hasil penyelidikan terhadap file ketiga yang sebesar 6,4MB.

Dalam analisis awal, Alfons tak menjelaskan bagaimana peretas bisa menguasai akun m-banking korban hanya berbekal kode OTP. Menurut dia, serangan file APK palsu tersebut tidak berdiri sendiri.

“Ini berkaitan dengan serangan phishing enam bulan lalu,” katanya. Ia pun berjanji menulis lagi kaitan tentang serangan phishing itu dengan aplikasi J&T palsu itu. Dan, pada 7 Desember pagi, ia membagikan kepada saya tulisan terbaru berjudul “Benang merah pembobolan dana m-Banking”.

Hasil analisis Alfons pada 1 Desember terhadap file dari Suparman, ditambah juga dari tulisan Nikko, sama-sama menunjukkan bahwa peretas memanfaatkan aplikasi SMS to Telegram yang telah dimodifikasi. Aplikasi ini bisa dijumpai di GitHub, situsweb tempat berbagi kode pemrograman aplikasi.

Namun, di analisis file APK ketiga, Nikko tak menemukan nama Randi Ramli, hanya pengguna dengan email: admin@Brynz.id dan bukanbisnis84@gmail.com. Hal ini kian memperkuat asumsi Nikko bahwa pembuat aplikasi penipuan itu berkelompok.

“Aplikasi SMS to Telegram ini sebenarnya sudah ada sejak 5 tahun lalu, menariknya ada sebuah commit terakhir, akhir bulan lalu (November), dengan nama filenya adalah “J&T Express”, menarik bukan?” tutur Nikko.

Dalam temuan di repository GitHub, Nikko menemukan yang patut diduga aplikasi dasar (SMStoTelegram) yang dipakai untuk penipuan. Di situ tercatat, sejumlah nama, seperti J&T Express, BRI, BRImo, JNE Express, NinjaExpress dan BI Fast.

“Dari nama-nama user, terlihat sangat provokatif dan menjurus ke Bank BRI, apakah Bank BRI menjadi target pada jaringan ini?” tulis Nikko.

Dari telaah repository itu, kata dia, nasabah BRI jelas-jelas menjadi target. Namun, sekali lagi, Nikko masih penasaran bagaimana uang korban bisa disedot peretas.

Sebab, tiga aplikasi yang dianalisis Nikko, semuanya hanya mengirimkan data SMS. Tak tampak bahwa aplikasi jahat itu bisa mengakses antar aplikasi di ponsel korban. Atau, melakukan pengiriman keluar ke server peretas selain data SMS.

Memang ada malware yang bisa bekerja mengakses aplikasi lain, bertindak mencatat rekaman segala pengetikan aktivitas pengguna, termasuk saat masuk m-banking. Semua aktivitas pengetikan pengguna ini direkam, lalu dikirimkan kepada server peretas—seringkali disebut keylogger.

Di Virus Total, saya mengunggah file APK ketiga dan terdeteksi oleh tiga mesin antivirus, antara lain Avast-Mobile, Symantec Mobile Insight, dan Kaspersky. File ini masuk kategori trojan—berpura-pura sebagai aplikasi resmi.

Bagaimana peretas mengeruk uang?

Alfons memiliki jawaban yang diyakini kuat sebagai cara peretas mengeruk uang korban.

“Jawabannya adalah aktivitas social engineering (soceng) 6 bulan sebelum soceng APK kurir online merebak, tidak lain dan tidak bukan adalah phising kenaikan biaya administrasi transfer bank yang marak disebarkan melalui WhatsApp,” katanya.

Di Media Konsumen, seorang korban asal Kabupaten Pasuruan, Jawa Timur mengaku telah menjadi korban tersebut. Ia kehilangan uang sebesar Rp24,5 juta.

Serangan itu menargetkan kredensial (username dan password) dari aplikasi BRImo. Di bawah ini, tangkapan layar halaman web palsu yang meminta nasabah BRI memasukkan user id, password, dan PIN pada serangan enam bulan lalu yang ditemukan Vaksincom.

Foto 1: narasi phishing yang dilakukan oleh peretas. Foto 2: calon korban diarahkan untuk memilih opsi tarif dan ketika diklik mengarahkan untuk mengisi form sebelahnya. Sumber: Vaksincom.

Di repository GitHub dari aplikasi SMStoTelegram yang diyakini Nikko sebagai aplikasi dasar penipuan, saya juga menemukan unggahan skenario phishing yang mirip dengan temuan Alfons tersebut, diunggah oleh akun redijoree, seperti di bawah ini.

“Jadi, file APK ini adalah ujungnya. Setelah mereka mendapatkan username dan password juga PIN, kini tinggal mereka mencuri kode OTP yang dikirimkan melalui SMS,” ujar Alfons.

Kode OTP adalah bagian dari upaya untuk mengambil alih akun m-banking.

***

Sebetulnya, Nikko sudah curiga saat melihat pada class “SendSMS” dari file APK pertama yang dianalisis –file yang sama dianalisis oleh Josua.

Hanya saja, dari potongan kode yang ditemukan Nikko seharusnya dalam simulasi bisa mengirimkan sebuah SMS. “Namun, belum bisa dibuktikan oleh penulis, mungkin karena perangkat yang digunakan penulis (simulasi) adalah sebuah virtual machine,” tulis Nikko.

Josua menemukan serupa itu dan mengaku telah melakukan simulasi. Dari sini, Josua memiliki pendapat berbeda dengan Alfons, bahwa dirinya sangat yakin bahwa pencurian uang itu melalui SMS banking.

Dari informasi korban, Josua mengatakan, hanya dalam waktu lima menit setelah menginstal APK, langsung ada transaksi SMS banking. "Kurang masuk akal, cukup waktu untuk meregistrasikan data (pribadi korban yang dicuri peretas, red) untuk mobile banking dan menggunakannya," kata Josua yang saya kontak pada Sabtu (10 Desember 2022) malam.

"Ketika aplikasi sudah memilki izin membaca atau menerima atau mengirim SMS, maka otomatis trigger jarak jauh bisa dilakukan. Artinya remote control untuk SMS itu bisa dilakukan.”

"Jadi, pengiriman SMS dari HP korban bisa dilakukan, memanfaatkan rest API yang sudah disediakan. Di source code (file tersebut) sudah jelas. Ketika aplikasi running, ada proses pengecekan untuk trigger pengiriman SMS dengan format SMS banking. Bisa digunakan untuk pembayaran apa pun secara online," kata Josua.

Sementara itu, Nikko juga mengamini analisis Josua bahwa transfer uang itu bisa terjadi lewat SMS banking. "Bisa, seperti itu mas. Sejauh ini di saya tidak ada korban selain BRI yang saya temui," ujar Nikko pada Senin (12 Desember).

Sejak kasus ini menjadi viral, Josua juga menemukan bahwa file-file APK lain beredar dengan nama lain; aplikasi pun mengalami pengembangan fitur mulai dari penyembunyian domain asli dengan encoding, hingga pemanfaatan otomatis pengiriman via API Telegram langsung dari perangkat korban.

"Pada prinsipnya pelaku ini tidak satu orang (hanya pengembang atau pemilik domain saja). Tetapi, biasanya ada aktor dan kelompok lain yang bekerja dengan kepentingan yang sama.”

Yang tidak disadari oleh para pengguna aplikasi mobile banking, kata dia, adalah saat aktivasi mobile banking, proses sebelumnya adalah aktivasi SMS banking.

Ketika ada respons dari nomor SMS banking, maka otomatis hal itu juga diterima oleh peretas dan diteruskan ke kelompok mereka, kata dia.

"Jadi, ketika kelompok pelaku sudah berhasil mendapatkan izin akses baik menerima dan mengirim SMS. Otomatis dengan mudah diketahui apakah sebuah nomor yang terpasang di sebuah perangkat sudah terhubung atau terdaftar SMS banking ke bank tertentu atau tidak,” tuturnya.

Sekadar diketahui format SMS banking di BRI, misalnya, seperti berikut ini. Untuk transfer ke sesama, formatnya “TRANSFERBRI+No.rekening NOMINALPIN kirim ke 3300.

“Banyak pengguna SMS banking jarang menghapus SMS-nya. Jadi, PIN-nya bisa diketahui dari SMS existing (histori) karena aplikasi itu bisa membaca SMS dan notifikasi bisa ditangkap tanpa muncul notifikasi di ponsel korban,” ujar Josua.[]

Share: